Cara membuat sistem manajemen keamanan informasi di perusahaan di wilayah Donetsk. Sistem Manajemen Keamanan Informasi Manajemen Risiko Informasi

pengantar

Perusahaan yang berkembang pesat, seperti raksasa di segmennya, tertarik untuk mendapatkan keuntungan dan melindungi dirinya dari pengaruh penyusup. Jika sebelumnya pencurian nilai material merupakan bahaya utama, maka dewasa ini peran utama pencurian terjadi dalam kaitannya dengan informasi berharga. Penerjemahan sebagian besar informasi ke dalam bentuk elektronik, penggunaan jaringan lokal dan global menciptakan ancaman baru secara kualitatif terhadap informasi rahasia.

Bank, organisasi manajemen, dan perusahaan asuransi sangat sensitif terhadap kebocoran informasi. Perlindungan informasi di perusahaan adalah serangkaian tindakan yang memastikan keamanan data pelanggan dan karyawan, dokumen elektronik penting dan berbagai jenis informasi, rahasia. Setiap perusahaan dilengkapi dengan peralatan komputer dan akses ke World Wide Web. Penyerang dengan terampil terhubung ke hampir setiap komponen sistem ini dan menggunakan banyak senjata (virus, malware, menebak kata sandi, dll.) Untuk mencuri informasi berharga. Sistem keamanan informasi harus diterapkan di setiap organisasi. Para pemimpin perlu mengumpulkan, menganalisis dan mengkategorikan semua jenis informasi yang perlu dilindungi, dan menggunakan sistem keamanan yang sesuai. Tetapi ini tidak akan cukup, karena selain teknologi, ada faktor manusia yang juga berhasil membocorkan informasi kepada pesaing. Penting untuk mengatur perlindungan perusahaan Anda dengan benar di semua tingkatan. Untuk tujuan ini, sistem manajemen keamanan informasi digunakan, dengan bantuan manajer akan membuat proses pemantauan bisnis yang berkelanjutan dan memastikan tingkat keamanan yang tinggi dari datanya.

1. Relevansi topik

Untuk setiap perusahaan, perusahaan, atau organisasi modern, salah satu tugas terpenting adalah memastikan keamanan informasi. Ketika suatu perusahaan secara stabil melindungi sistem informasinya, itu menciptakan lingkungan yang andal dan aman untuk operasinya. Kerusakan, kebocoran, kurangnya informasi dan pencurian selalu menjadi kerugian bagi setiap perusahaan. Oleh karena itu, pembuatan sistem manajemen keamanan informasi di perusahaan merupakan masalah mendesak di zaman kita.

2. Tujuan dan sasaran penelitian

Analisis cara membuat sistem manajemen keamanan informasi di perusahaan, dengan mempertimbangkan kekhasan wilayah Donetsk.

- untuk menganalisis keadaan saat ini dari sistem manajemen keamanan informasi di perusahaan;

- mengidentifikasi alasan pembuatan dan implementasi sistem manajemen keamanan informasi di perusahaan;

- untuk mengembangkan dan menerapkan sistem manajemen keamanan informasi pada contoh perusahaan PJSC Donetsk Mine Rescue Equipment Plant;

- mengevaluasi keefektifan, efisiensi dan kelayakan ekonomi dari pengenalan sistem manajemen keamanan informasi di perusahaan.

3. Sistem manajemen keamanan informasi

Keamanan informasi dipahami sebagai keadaan perlindungan informasi dan infrastruktur pendukung dari pengaruh yang tidak disengaja atau disengaja yang bersifat alami atau buatan (ancaman informasi, ancaman terhadap keamanan informasi), yang dapat menyebabkan kerusakan yang tidak dapat diterima pada subjek hubungan informasi.

Ketersediaan informasi - milik sistem untuk menyediakan akses tepat waktu tanpa halangan dari subjek yang berwenang (berwenang) ke informasi yang menarik bagi mereka atau untuk melakukan pertukaran informasi tepat waktu di antara mereka.

Integritas informasi adalah properti informasi yang mencirikan penolakannya terhadap kerusakan yang tidak disengaja atau disengaja atau perubahan yang tidak sah. Integritas dapat dibagi menjadi statis (dipahami sebagai objek informasi yang tidak berubah) dan dinamis (terkait dengan pelaksanaan tindakan kompleks (transaksi) yang benar).

Kerahasiaan informasi adalah milik informasi yang harus diketahui dan hanya dapat diakses oleh subjek resmi dari sistem (pengguna, program, proses). Kerahasiaan adalah aspek keamanan informasi yang paling berkembang di negara kita.

Sistem manajemen keamanan informasi (selanjutnya disebut SMKI) adalah bagian dari sistem manajemen umum yang didasarkan pada pendekatan risiko bisnis, yang ditujukan untuk pembentukan, penerapan, pengelolaan, pemantauan, pemeliharaan, dan peningkatan keamanan informasi.

Faktor utama yang mempengaruhi perlindungan informasi dan data di perusahaan adalah:

- Peningkatan kerjasama perusahaan dengan mitra kerja;

- Otomatisasi proses bisnis;

- Kecenderungan peningkatan volume informasi perusahaan yang disalurkan melalui saluran komunikasi yang tersedia;

- Tren kejahatan komputer yang meningkat.

Tugas sistem keamanan informasi perusahaan memiliki banyak aspek. Misalnya, penyediaan penyimpanan data yang andal di berbagai media; perlindungan informasi yang dikirimkan melalui saluran komunikasi; membatasi akses ke beberapa data; pembuatan cadangan dan banyak lagi.

Keamanan informasi perusahaan yang lengkap hanya nyata dengan pendekatan yang tepat untuk perlindungan data. Dalam sistem keamanan informasi, perlu mempertimbangkan semua ancaman dan kerentanan saat ini.

Salah satu alat paling efektif untuk mengelola dan melindungi informasi adalah sistem manajemen keamanan informasi berdasarkan model MS ISO / IEC 27001: 2005. Standar ini didasarkan pada pendekatan proses untuk pengembangan, implementasi, operasi, pemantauan, analisis, pemeliharaan, dan peningkatan SMKI perusahaan. Ini terdiri dari pembuatan dan penerapan sistem proses manajemen, yang saling berhubungan dalam siklus perencanaan, implementasi, verifikasi dan peningkatan SMKI yang berkelanjutan.

Standar Internasional ini disusun untuk memberikan model implementasi, implementasi, pengoperasian, pemantauan, analisis, dukungan dan peningkatan SMKI.

Faktor utama implementasi SMKI:

- legislatif - persyaratan undang-undang nasional saat ini dalam hal IS, persyaratan internasional;

- kompetitif - kepatuhan terhadap level, elitisme, perlindungan aset tak berwujud, superioritas;

- anti-kejahatan - perlindungan dari perampok (kerah putih), pencegahan kerusakan dan pengawasan rahasia, pengumpulan bukti untuk persidangan.

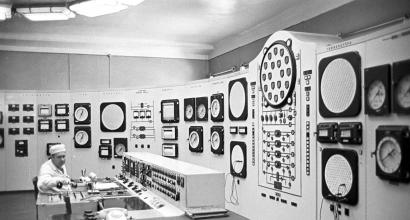

Struktur dokumentasi keamanan informasi ditunjukkan pada Gambar 1.

Gambar 1 - Struktur dokumentasi di bidang keamanan informasi

4. Membangun SMKI

Pendukung ISO menggunakan model PDCA untuk membuat ISMS. ISO menerapkan model ini ke banyak standar manajemennya dan ISO 27001 tidak terkecuali. Selain itu, mengikuti model PDCA dalam mengatur proses manajemen memungkinkan Anda menggunakan teknik yang sama di masa depan - untuk manajemen kualitas, manajemen lingkungan, manajemen keselamatan, serta di bidang manajemen lainnya, yang mengurangi biaya. Oleh karena itu, PDCA adalah pilihan yang sangat baik, memenuhi sepenuhnya tugas untuk membuat dan memelihara SMKI. Dengan kata lain, tahapan PDCA menentukan bagaimana menetapkan kebijakan, sasaran, proses dan prosedur yang sesuai dengan risiko yang sedang ditangani (tahap Rencana), menerapkan dan menggunakan (tahap Lakukan), mengevaluasi dan, jika memungkinkan, mengukur hasil proses dari titik perspektif kebijakan (tahap pemeriksaan), mengambil tindakan korektif dan pencegahan (tahap perbaikan - Act). Konsep tambahan yang bukan merupakan bagian dari standar ISO yang dapat berguna dalam membuat ISMS adalah: state as the should be (to-be); negara apa adanya (apa adanya); rencana transisi.

Dasar dari ISO 27001 adalah sistem manajemen risiko informasi.

Tahapan pembuatan ISMS

Sebagai bagian dari pekerjaan pembuatan ISMS, tahapan utama berikut dapat dibedakan:

Gambar 2 - Model PDCA untuk manajemen keamanan informasi (animasi: 6 frame, 6 pengulangan, 246 kilobyte)

5. Manajemen Risiko Informasi

Manajemen risiko dipertimbangkan pada tingkat administrasi keamanan informasi, karena hanya manajemen organisasi yang dapat mengalokasikan sumber daya yang diperlukan, memulai dan mengendalikan pelaksanaan program yang relevan.

Penggunaan sistem informasi dikaitkan dengan serangkaian risiko tertentu. Jika potensi kerusakan tidak dapat diterima, perlu dilakukan tindakan perlindungan yang dapat dibenarkan secara ekonomi. Penilaian risiko (ulang) secara berkala diperlukan untuk memantau efektivitas aktivitas keamanan dan untuk mempertimbangkan perubahan lingkungan.

Inti dari aktivitas manajemen risiko adalah menilai ukurannya, mengembangkan langkah-langkah yang efektif dan hemat biaya untuk memitigasi risiko, dan kemudian memastikan bahwa risiko terkandung dalam batas yang dapat diterima (dan tetap demikian).

Proses manajemen risiko dapat dibagi menjadi beberapa tahapan berikut:

- Pilihan objek yang dianalisis dan tingkat detail pertimbangannya.

- Pilihan metodologi penilaian risiko.

- Identifikasi aset.

- Analisis ancaman dan konsekuensinya, identifikasi kerentanan dalam perlindungan.

- Tugas beresiko.

- Pemilihan tindakan perlindungan.

- Implementasi dan verifikasi langkah-langkah yang dipilih.

- Penilaian risiko sisa.

Manajemen risiko, seperti aktivitas lain di bidang keamanan informasi, harus diintegrasikan ke dalam siklus hidup SI. Maka efeknya paling besar, dan biayanya minimal.

Sangat penting untuk memilih metodologi penilaian risiko yang tepat. Tujuan dari penilaian ini adalah untuk menjawab dua pertanyaan: apakah risiko yang ada dapat diterima, dan jika tidak, peralatan pelindung mana yang harus digunakan. Ini berarti bahwa penilaian harus bersifat kuantitatif, memungkinkan perbandingan dengan batas penerimaan yang telah dipilih sebelumnya dan biaya penerapan regulator keselamatan baru. Manajemen risiko adalah masalah pengoptimalan yang khas, dan ada beberapa produk perangkat lunak yang dapat membantu menyelesaikannya (terkadang produk semacam itu hanya dimasukkan dalam buku tentang keamanan informasi). Kesulitan mendasar, bagaimanapun, adalah ketidakakuratan data awal. Anda dapat, tentu saja, mencoba mendapatkan ekspresi moneter untuk semua kuantitas yang dianalisis, menghitung semuanya hingga sen terdekat, tetapi hal ini tidak masuk akal. Lebih praktis menggunakan unit konvensional. Dalam kasus yang paling sederhana dan dapat diterima, Anda dapat menggunakan skala tiga poin.

Tahapan utama manajemen risiko.

Langkah pertama dalam menganalisis ancaman adalah mengidentifikasi mereka. Jenis ancaman yang dipertimbangkan harus dipilih berdasarkan pertimbangan akal sehat (tidak termasuk, misalnya, gempa bumi, tetapi tidak melupakan kemungkinan perampasan organisasi oleh teroris), tetapi dalam jenis yang dipilih, melakukan analisis yang paling rinci.

Dianjurkan untuk mengidentifikasi tidak hanya ancaman itu sendiri, tetapi juga sumber kemunculannya - ini akan membantu dalam memilih sarana perlindungan tambahan.

Setelah mengidentifikasi ancaman, perlu untuk menilai kemungkinan penerapannya. Diijinkan untuk menggunakan skala tiga poin (probabilitas rendah (1), sedang (2) dan tinggi (3)).

Jika ada risiko yang ternyata sangat tinggi, risiko tersebut harus dinetralkan dengan menerapkan langkah-langkah perlindungan tambahan. Biasanya, untuk menghilangkan atau menetralkan kerentanan yang membuat ancaman menjadi nyata, ada beberapa mekanisme keamanan, yang berbeda dalam efisiensi dan biaya.

Seperti halnya aktivitas apa pun, penerapan dan pengujian regulator keselamatan baru harus direncanakan sebelumnya. Rencana tersebut harus mempertimbangkan ketersediaan dana dan waktu pelatihan staf. Jika kita berbicara tentang mekanisme perlindungan perangkat lunak dan perangkat keras, Anda perlu membuat rencana pengujian (otonom dan kompleks).

Ketika tindakan yang dimaksudkan diambil, perlu untuk memeriksa keefektifannya, yaitu untuk memastikan bahwa risiko residual telah dapat diterima. Jika memang demikian, Anda dapat dengan aman menjadwalkan tanggal revaluasi berikutnya. Jika tidak, Anda harus menganalisis kesalahan dan segera menjalankan kembali sesi manajemen risiko.

kesimpulan

Setiap kepala perusahaan peduli dengan bisnisnya dan oleh karena itu harus memahami bahwa keputusan untuk menerapkan sistem manajemen keamanan informasi (ISMS) merupakan langkah penting yang akan meminimalkan risiko kehilangan aset perusahaan / organisasi dan mengurangi kerugian finansial, dan dalam beberapa kasus menghindari kebangkrutan.

Keamanan informasi penting untuk bisnis, baik sektor swasta maupun publik. Ini harus dilihat sebagai alat untuk menilai, menganalisis dan meminimalkan risiko yang terkait.

Keselamatan yang dapat dicapai dengan cara teknis dibatasi dan harus dijaga dengan pengendalian dan prosedur yang tepat.

Mendefinisikan kontrol membutuhkan perencanaan dan perhatian yang cermat.

Untuk melindungi informasi secara efektif, langkah-langkah keamanan yang paling tepat harus dikembangkan, yang dapat dicapai dengan mengidentifikasi risiko utama informasi dalam sistem dan menerapkan langkah-langkah yang tepat.

Biyachuev T.A. Keamanan jaringan perusahaan / ed. L.G. Osovetsky. - SPb .: Rumah penerbitan SPb GU ITMO, 2006. - 161 hal.

Bekerja Edisi dari 27.12.2006

| Dokumen nama | "TEKNOLOGI INFORMASI. METODE DAN CARA MEMASTIKAN KEAMANAN. SISTEM MANAJEMEN KEAMANAN INFORMASI. PERSYARATAN. \u200b\u200bGOST R ISO / IEC 27001-2006" (disetujui oleh Orde Rostekhregulirovanie tertanggal 27.12.2006 N 375-st) |

| Tipe dokumen | ketertiban, standar, gost, iso |

| Tubuh inang | peraturan rostech |

| Nomor dokumen | ISO / IEC 27001-2006 |

| Tanggal adopsi | 01.01.1970 |

| Tanggal Revisi | 27.12.2006 |

| Tanggal pendaftaran dengan Kementerian Kehakiman | 01.01.1970 |

| Status | tindakan |

| Publikasi |

|

| Navigator | Catatan |

"TEKNOLOGI INFORMASI. METODE DAN CARA MEMASTIKAN KEAMANAN. SISTEM MANAJEMEN KEAMANAN INFORMASI. PERSYARATAN. \u200b\u200bGOST R ISO / IEC 27001-2006" (disetujui oleh Ordo Rostekhregulirovanie tertanggal 27.12.2006 N 375-st)

8. Meningkatkan sistem manajemen keamanan informasi

8.1. Perbaikan terus-menerus

Organisasi harus terus meningkatkan efektivitas SMKI dengan mengklarifikasi kebijakan SI, tujuan SI, penggunaan hasil audit, analisis peristiwa yang dikendalikan, tindakan korektif dan pencegahan, dan penggunaan hasil analisis SMKI oleh manajemen (lihat Klausul 7).

8.2. Tindakan perbaikan

Organisasi harus mengambil tindakan untuk menghilangkan penyebab ketidaksesuaian dengan persyaratan SMKI untuk mencegah terulangnya kembali. Prosedur tindakan korektif yang terdokumentasi harus menetapkan persyaratan untuk:

a) mengidentifikasi ketidaksesuaian;

b) menentukan penyebab ketidaksesuaian;

C) mengevaluasi kebutuhan tindakan untuk menghindari terulangnya ketidaksesuaian;

d) mengidentifikasi dan melaksanakan tindakan korektif yang diperlukan;

e) memelihara catatan hasil tindakan yang diambil (lihat 4.3.3);

f) meninjau tindakan korektif yang diambil.

8.3. Aksi Pencegahan

Organisasi harus menentukan tindakan yang diperlukan untuk menghilangkan penyebab potensi ketidaksesuaian dengan persyaratan SMKI untuk mencegah terulangnya kembali. Tindakan pencegahan yang dilakukan harus sesuai dengan konsekuensi dari masalah yang mungkin timbul. Prosedur terdokumentasi untuk tindakan pencegahan yang diambil harus menetapkan persyaratan untuk:

a) mengidentifikasi potensi ketidaksesuaian dan penyebabnya;

b) mengevaluasi kebutuhan tindakan untuk mencegah terjadinya ketidaksesuaian;

c) mengidentifikasi dan melaksanakan tindakan pencegahan yang diperlukan;

d) rekaman hasil dari tindakan yang diambil (lihat 4.3.3);

e) meninjau hasil dari tindakan yang diambil.

Organisasi harus menentukan perubahan dalam penilaian risiko dan menetapkan persyaratan untuk tindakan pencegahan, sambil memberikan perhatian khusus pada tindakan kuantitatif risiko yang berubah secara signifikan.

Prioritas untuk melaksanakan tindakan pencegahan harus ditentukan berdasarkan hasil penilaian risiko.

CATATAN Secara umum, biaya untuk mengambil tindakan untuk mencegah ketidaksesuaian lebih ekonomis daripada tindakan korektif.

Kirimkan pekerjaan baik Anda di basis pengetahuan itu sederhana. Gunakan formulir di bawah ini

Mahasiswa, mahasiswa pascasarjana, ilmuwan muda yang menggunakan basis pengetahuan dalam studi dan pekerjaan mereka akan sangat berterima kasih kepada Anda.

Diposting pada http://www.allbest.ru/

"Sistem Manajemen Keamanan Informasi"

manajemen standar internasional

DImelakukan

Sistem manajemen keamanan informasi adalah sekumpulan proses yang bekerja di perusahaan untuk memastikan kerahasiaan, integritas, dan ketersediaan aset informasi. Pada bagian pertama dari abstrak, proses penerapan sistem manajemen dalam organisasi dipertimbangkan, dan aspek utama dari manfaat dari penerapan sistem manajemen keamanan informasi diberikan.

Gambar 1. Siklus kontrol

Daftar proses dan rekomendasi tentang cara terbaik mengatur fungsinya diberikan dalam standar internasional ISO 27001: 2005, yang didasarkan pada siklus manajemen Plan-Do-Check-Act. Menurutnya, siklus hidup SMKI terdiri dari empat jenis kegiatan: Pembuatan - Implementasi dan operasi - Pemantauan dan analisis - Pemeliharaan dan peningkatan (Gbr. 1). Standar ini akan dibahas lebih rinci di bagian kedua.

DARIsistempengelolaaninformasikeamanan

Sistem manajemen keamanan informasi (ISMS) mengacu pada bagian dari keseluruhan sistem manajemen yang didasarkan pada pendekatan risiko bisnis dalam pembuatan, implementasi, operasi, pemantauan, analisis, dukungan, dan peningkatan keamanan informasi. Proses ISMS dirancang sesuai dengan ISO / IEC 27001: 2005 yang didasarkan pada sebuah siklus

Pekerjaan sistem ini didasarkan pada pendekatan teori risiko manajemen modern, yang memastikan integrasinya ke dalam sistem manajemen risiko organisasi secara keseluruhan.

Penerapan sistem manajemen keamanan informasi menyiratkan pengembangan dan penerapan prosedur yang ditujukan untuk identifikasi sistematis, analisis dan mitigasi risiko keamanan informasi, yaitu risiko yang akibatnya aset informasi (informasi dalam bentuk apapun dan dalam bentuk apapun) akan kehilangan kerahasiaan, integritas dan ketersediaan.

Untuk memastikan mitigasi risiko keamanan informasi yang sistematis, berdasarkan hasil penilaian risiko, proses berikut sedang diterapkan di organisasi:

· Manajemen keamanan informasi organisasi internal.

· Memastikan keamanan informasi saat berinteraksi dengan pihak ketiga.

· Manajemen daftar aset informasi dan aturan untuk klasifikasinya.

· Manajemen keamanan peralatan.

· Menjamin keamanan fisik.

· Memastikan keamanan informasi personel.

· Perencanaan dan adopsi sistem informasi.

· Cadangan.

· Menjamin keamanan jaringan.

Proses sistem manajemen keamanan informasi mempengaruhi semua aspek manajemen infrastruktur TI organisasi, karena keamanan informasi adalah hasil dari berfungsinya proses yang berhubungan dengan teknologi informasi secara berkelanjutan.

Saat membangun SMKI di perusahaan, spesialis melakukan pekerjaan berikut:

· Mengatur manajemen proyek, membentuk tim proyek dari pihak pelanggan dan kontraktor;

· Tentukan ruang lingkup SMKI;

Survei organisasi di OD ISMS:

o dalam hal proses bisnis organisasi, termasuk analisis konsekuensi negatif dari insiden keamanan informasi;

o dalam hal proses manajemen organisasi, termasuk manajemen kualitas yang ada dan proses manajemen keamanan informasi;

o dalam hal infrastruktur TI;

o dalam hal infrastruktur keamanan informasi.

Kembangkan dan setujui laporan analitis yang berisi daftar proses bisnis utama dan penilaian konsekuensi dari penerapan ancaman keamanan informasi yang terkait dengannya, daftar proses manajemen, sistem TI, subsistem keamanan informasi (ISS), penilaian sejauh mana organisasi memenuhi semua persyaratan ISO 27001 dan penilaian kematangan proses organisasi;

· Pilih tingkat kematangan SMKI awal dan target, kembangkan dan setujui Program Peningkatan Kematangan SMKI; mengembangkan dokumentasi keamanan informasi tingkat tinggi:

o Konsep keamanan informasi,

o Kebijakan IS dan ISMS;

· Memilih dan menyesuaikan metodologi penilaian risiko yang berlaku di organisasi;

· Memilih, mengirimkan dan menyebarkan perangkat lunak yang digunakan untuk mengotomatiskan proses ISMS, mengatur pelatihan untuk spesialis perusahaan;

· Menilai dan memproses risiko, di mana ukuran Lampiran A standar 27001 dipilih untuk memitigasinya dan persyaratan untuk penerapannya di organisasi dirumuskan, sarana teknis keamanan informasi dipilih sebelumnya;

· Mengembangkan rancangan rancangan PIB, menilai biaya perlakuan risiko;

· Mengatur persetujuan penilaian risiko oleh manajemen puncak organisasi dan mengembangkan Pernyataan Keberlakuan; mengembangkan langkah-langkah organisasi untuk memastikan keamanan informasi;

· Mengembangkan dan melaksanakan proyek teknis untuk pelaksanaan subsistem teknis keamanan informasi yang mendukung pelaksanaan langkah-langkah yang dipilih, termasuk penyediaan peralatan, komisioning, pengembangan dokumentasi operasional dan pelatihan pengguna;

· Memberikan konsultasi selama pengoperasian SMKI yang dibangun;

· Menyelenggarakan pelatihan untuk auditor internal dan melakukan audit ISMS internal.

Hasil dari pekerjaan ini adalah ISMS yang berfungsi. Manfaat penerapan SMKI di suatu perusahaan dicapai melalui:

· Manajemen kepatuhan yang efektif dengan persyaratan hukum dan persyaratan bisnis di bidang keamanan informasi;

· Pencegahan insiden IS dan pengurangan kerusakan jika terjadi;

· Meningkatkan budaya keamanan informasi dalam organisasi;

· Meningkatkan kematangan di bidang manajemen keamanan informasi;

· Optimalisasi pengeluaran untuk keamanan informasi.

ISO / IEC27001-- internasionalstandarolehinformasikeamanan

Standar ini dikembangkan bersama oleh Organisasi Internasional untuk Standardisasi (ISO) dan Komisi Elektroteknik Internasional (IEC). Standar berisi persyaratan keamanan informasi untuk pembuatan, pengembangan, dan pemeliharaan SMKI. ISO 27001 menetapkan persyaratan ISMS untuk mendemonstrasikan kemampuan organisasi untuk melindungi aset informasinya. Standar internasional menggunakan konsep "perlindungan informasi" dan diartikan sebagai memastikan kerahasiaan, integritas dan ketersediaan informasi. Basis standar adalah sistem informasi manajemen risiko. Standar ini juga dapat digunakan untuk menilai kepatuhan pihak internal dan eksternal yang berkepentingan.

Standar ini mengadopsi pendekatan proses untuk membuat, menerapkan, mengoperasikan, terus memantau, menganalisis, memelihara, dan meningkatkan sistem manajemen keamanan informasi (ISMS). Ini terdiri dari penerapan sistem proses dalam suatu organisasi, bersama dengan identifikasi dan interaksi proses ini, dan manajemennya.

Standar internasional mengadopsi model Plan-Do-Check-Act (PDCA), yang juga disebut siklus Shewhart-Deming. Siklus ini digunakan untuk menyusun semua proses SMKI. Gambar 2 menunjukkan bagaimana SMKI mengambil persyaratan keamanan informasi dan harapan pemangku kepentingan sebagai masukan dan melalui tindakan dan proses yang diperlukan menghasilkan hasil keamanan informasi yang memenuhi persyaratan dan harapan tersebut.

Perencanaan adalah fase membuat SMKI, membuat inventaris aset, menilai risiko dan memilih tindakan.

Gambar 2. Model PDCA diterapkan pada proses SMKI

Implementasi adalah tahapan implementasi dan implementasi langkah-langkah yang tepat.

Review adalah fase mengevaluasi efektivitas dan kinerja SMKI. Biasanya dilakukan oleh auditor internal.

Tindakan - mengambil tindakan preventif dan korektif.

DIkesimpulan

ISO 27001 menjelaskan model umum untuk implementasi dan pengoperasian SMKI dan tindakan untuk memantau dan meningkatkan SMKI. ISO bermaksud untuk menyelaraskan berbagai standar sistem manajemen seperti ISO / IEC 9001: 2000 yang berhubungan dengan manajemen mutu, dan ISO / IEC 14001: 2004 yang berhubungan dengan sistem manajemen lingkungan. Tujuan ISO adalah untuk memastikan konsistensi dan integrasi SMKI dengan sistem manajemen lain di perusahaan. Kesamaan standar memungkinkan penggunaan alat dan fungsionalitas serupa untuk implementasi, manajemen, revisi, verifikasi dan sertifikasi. Implikasinya adalah jika suatu perusahaan telah menerapkan standar manajemen lain, maka dapat menggunakan sistem audit dan manajemen terpadu yang berlaku untuk manajemen mutu, manajemen lingkungan, manajemen keselamatan, dll. Dengan menerapkan SMKI, manajemen senior mendapatkan sarana untuk memantau dan mengelola keamanan, yang mengurangi risiko bisnis sisa. Setelah menerapkan SMKI, perusahaan dapat secara formal memastikan keamanan informasi dan terus mematuhi persyaratan pelanggan, peraturan perundang-undangan, regulator, dan pemegang saham.

Perlu dicatat bahwa dalam undang-undang Federasi Rusia ada dokumen GOST R ISO / IEC 27001-2006, yang merupakan versi terjemahan dari standar internasional ISO27001.

DARImencicitliteratur

1. Korneev I.R., Belyaev A.V. Keamanan informasi perusahaan. - SPb.: BHV-Petersburg, 2003. - 752 hal.: Sakit.

2. Standar internasional ISO 27001 (http://www.specon.ru/files/ISO27001.pdf) (tanggal akses: 05/23/12)

3. Standar Nasional Federasi Rusia GOST R ISO / IEC 27003 - "Teknologi informasi. Metode keamanan. Panduan untuk penerapan Sistem Manajemen Keamanan Informasi" (http://niisokb.ru/news/documents/IDT%20ISO%20IEC%2027003- 2011-09-14.pdf) (tanggal diakses: 23.05.12)

4. Skiba V.Yu., Kurbatov V.A. Panduan untuk melindungi dari ancaman internal terhadap keamanan informasi. SPb.: Peter, 2008. - 320 hal.: Sakit.

5. Artikel ensiklopedia gratis "Wikipedia", "Sistem manajemen

keamanan informasi "(http://ru.wikipedia.org/wiki/%D0%A1%D0%9C%D0%98%D0%91) (tanggal diakses: 23.05.12)

6. Sigurjon Thor Arnason dan Keith D. Willett "Cara Mendapatkan Sertifikasi 27001"

Diposting di Allbest.ru

Dokumen serupa

Ancaman keamanan informasi di perusahaan. Identifikasi kekurangan dalam sistem keamanan informasi. Maksud dan tujuan dari pembentukan sistem keamanan informasi. Tindakan yang diusulkan untuk meningkatkan sistem keamanan informasi organisasi.

makalah panjang, ditambahkan 02/03/2011

Analisis sistem keamanan informasi di perusahaan. Layanan Keamanan Informasi. Ancaman keamanan informasi khusus perusahaan. Metode dan sarana perlindungan informasi. Model sistem informasi dari perspektif keamanan.

makalah panjang, ditambahkan 02/03/2011

Tahapan utama pembuatan sistem manajemen pada perusahaan industri makanan. HACCP sebagai tulang punggung dari setiap sistem manajemen keamanan pangan. Sistem manajemen keamanan pangan. Faktor berbahaya dan tindakan pencegahan.

abstrak, ditambahkan 14/10/2014

Sistem manajemen modern dan integrasinya. Sistem manajemen mutu terintegrasi. Deskripsi JSC "275 ARZ" dan sistem manajemennya. Pengembangan sistem manajemen keselamatan kerja. Metode untuk menilai sistem keamanan terintegrasi.

tesis, ditambahkan pada 31/7/2011

Penerapan sistem manajemen mutu. Sertifikasi sistem manajemen mutu (ISO 9000), manajemen lingkungan (ISO 14000), sistem manajemen kesehatan dan keselamatan organisasi (OHSAS 18 001: 2007) pada contoh JSC "Lenta".

abstrak ditambahkan pada 10/06/2008

Pengembangan standar untuk menyelenggarakan sistem manajemen terintegrasi yang menetapkan prosedur terpadu untuk pelaksanaan proses manajemen dokumen. Tahapan pembuatan sistem manajemen mutu JSC "ZSMK". Penempatan dokumen versi elektronik.

tesis, ditambahkan 06/01/2014

Diagram hierarki karyawan. Alat keamanan informasi. Pertanyaan keamanan. Diagram arus informasi perusahaan. Metode untuk memantau integritas sistem informasi. Pemodelan kontrol akses ke informasi layanan.

makalah panjang, ditambahkan 30/12/2011

Konsep sistem informasi manajemen dan tempatnya dalam sistem manajemen umum. Jenis sistem informasi dan isinya. Konsep manajemen sebagai sistem informasi. Fungsi sistem manajemen keuangan. Sistem untuk melakukan transaksi dan operasi.

abstrak ditambahkan pada 01/06/2015

Konsep di bidang kesehatan dan keselamatan kerja. Standar internasional ISO tentang sistem manajemen mutu, sistem manajemen lingkungan, sistem manajemen keselamatan dan kesehatan kerja. Adaptasi dari standar OHSAS 18001-2007.

makalah panjang, ditambahkan pada 21/12/2014

Karakteristik manajemen informasi; subyek informasi dan hubungan hukum; rezim hukum untuk menerima, mentransfer, menyimpan dan menggunakan informasi. Fitur dan aspek hukum pertukaran informasi dan keamanan informasi.

Dalam dunia teknologi informasi, masalah memastikan keutuhan, keandalan, dan kerahasiaan informasi menjadi prioritas. Oleh karena itu, mengenali kebutuhan sistem manajemen keamanan informasi (ISMS) organisasi adalah keputusan strategis.

Ini dirancang untuk membuat, menerapkan, memelihara, dan terus meningkatkan SMKI di perusahaan, dan dengan menerapkan Standar ini ke mitra eksternal, menjadi jelas bahwa organisasi tersebut dapat memenuhi persyaratan keamanan informasinya sendiri. Artikel ini akan membahas persyaratan dasar Standar dan membahas strukturnya.

(ADV31)

Tujuan utama dari Standar ISO 27001

Sebelum melanjutkan ke uraian struktur Standar, mari kita tentukan tugas utamanya dan mempertimbangkan sejarah munculnya Standar di Rusia.

Tujuan Standar:

- penetapan persyaratan seragam untuk semua organisasi untuk pembuatan, implementasi dan peningkatan SMKI;

- memastikan interaksi antara manajemen senior dan karyawan;

- menjaga kerahasiaan, integritas dan ketersediaan informasi.

Pada saat yang sama, persyaratan yang ditetapkan oleh Standar bersifat umum dan dimaksudkan untuk diterapkan oleh organisasi mana pun, terlepas dari jenis, ukuran, atau sifatnya.

Sejarah Standar:

- Pada tahun 1995, British Standards Institute (BSI) mengadopsi Kode Manajemen Keamanan Informasi sebagai standar nasional Inggris dan mendaftarkannya di bawah BS 7799 - Bagian 1.

- Pada tahun 1998, BSI menerbitkan BS7799-2 dalam dua bagian, satu berisi kode praktik dan yang lainnya persyaratan untuk sistem manajemen keamanan informasi.

- Dalam revisi selanjutnya, bagian pertama diterbitkan sebagai BS 7799: 1999, Bagian 1. Pada tahun 1999, versi standar ini dipindahkan ke Organisasi Internasional untuk Sertifikasi.

- Dokumen ini disetujui pada tahun 2000 sebagai standar internasional ISO / IEC 17799: 2000 (BS 7799-1: 2000). Versi terbaru dari standar ini, yang diadopsi pada tahun 2005, adalah ISO / IEC 17799: 2005.

- Pada bulan September 2002, bagian kedua dari "Spesifikasi Sistem Manajemen Keamanan Informasi" BS 7799 mulai berlaku. Bagian kedua dari BS 7799 direvisi pada tahun 2002, dan pada akhir tahun 2005 diadopsi oleh ISO sebagai standar internasional ISO / IEC 27001: 2005 "Teknologi informasi - Teknik keamanan - Sistem manajemen keamanan informasi - Persyaratan".

- Pada tahun 2005, standar ISO / IEC 17799 dimasukkan dalam seri standar ke-27 dan menerima nomor baru - ISO / IEC 27002: 2005.

- Pada tanggal 25 September 2013, pembaruan standar ISO / IEC 27001: 2013 “Sistem Manajemen Keamanan Informasi. Persyaratan ". Saat ini, organisasi disertifikasi menurut versi Standar ini.

Struktur Standar

Salah satu keuntungan dari Standar ini adalah kesamaan strukturnya dengan ISO 9001, karena mengandung judul subbagian yang identik, teks identik, istilah umum dan definisi dasar. Keadaan ini menghemat waktu dan uang, karena sebagian dari dokumentasi telah dikembangkan selama sertifikasi ISO 9001.

Jika kita berbicara tentang struktur Standar, itu adalah daftar persyaratan SMKI yang wajib untuk sertifikasi dan terdiri dari bagian berikut:

| Bagian utama | Lampiran A |

|---|---|

| 0. Pendahuluan | A.5 Kebijakan keamanan informasi |

| 1 area penggunaan | A.6 Organisasi keamanan informasi |

| 2. Acuan normatif | A.7 Keamanan sumber daya manusia (personel) |

| 3. Istilah dan definisi | A.8 Manajemen aset |

| 4. Konteks organisasi | A.9 Kontrol akses |

| 5. Kepemimpinan | A.10 Kriptografi |

| 6. Perencanaan | A.11 Keamanan fisik dan lingkungan |

| 7. Dukungan | A.12 Keamanan operasi |

| 8. Operasi (Operation) | A.13 Keamanan komunikasi |

| 9. Evaluasi (Pengukuran) kinerja | A.14 Pembelian, pengembangan dan pemeliharaan sistem informasi |

| 10. Peningkatan (Improvement) | A.15 Hubungan pemasok |

| A.16 Manajemen insiden | |

| A.17 Kelangsungan bisnis | |

| A.18 Kepatuhan hukum |

Persyaratan "Lampiran A" bersifat wajib, tetapi standar tersebut memungkinkan Anda untuk mengecualikan area yang tidak dapat diterapkan di perusahaan.

Saat menerapkan Standar di perusahaan untuk sertifikasi lebih lanjut, perlu diingat bahwa tidak ada pengecualian untuk persyaratan yang ditetapkan dalam bagian 4 - 10 yang diperbolehkan. Bagian ini akan dibahas lebih lanjut.

Mari kita mulai dengan Bagian 4 - Konteks Organisasi

Konteks organisasi

Pada bagian ini, Standar mengharuskan organisasi untuk mengidentifikasi masalah eksternal dan internal yang relevan dengan tujuannya dan yang memengaruhi kemampuan SMKI untuk mencapai hasil yang diharapkan. Melakukannya harus mempertimbangkan kewajiban hukum, peraturan dan kontrak untuk keamanan informasi. Organisasi juga harus mendefinisikan dan mendokumentasikan ruang lingkup dan penerapan SMKI untuk menetapkan ruang lingkupnya.

Kepemimpinan

Manajemen puncak harus menunjukkan kepemimpinan dan komitmen terhadap sistem manajemen keamanan informasi dengan, misalnya, memastikan bahwa kebijakan keamanan informasi dan tujuan keamanan informasi ditetapkan dan selaras dengan strategi organisasi. Selain itu, manajemen puncak harus memastikan bahwa semua sumber daya yang diperlukan untuk SMKI tersedia. Dengan kata lain, harus jelas bagi karyawan bahwa manajemen terlibat dalam masalah keamanan informasi.

Kebijakan keamanan informasi harus didokumentasikan dan dikomunikasikan kepada karyawan. Dokumen ini mengingatkan pada kebijakan mutu ISO 9001. Dokumen ini juga harus sesuai dengan tujuan organisasi dan mencakup tujuan keamanan informasi. Ada baiknya jika ini adalah tujuan nyata, seperti menjaga kerahasiaan dan integritas informasi.

Manajemen juga diharapkan dapat mendistribusikan fungsi dan tanggung jawab terkait keamanan informasi kepada karyawan.

Perencanaan

Pada bagian ini kita sampai pada tahap pertama prinsip pengelolaan PDCA (Plan - Do - Check - Act) - rencanakan, laksanakan, periksa, lakukan.

Saat merencanakan sistem manajemen keamanan informasi, organisasi harus mempertimbangkan masalah yang disebutkan dalam Klausul 4 dan menentukan risiko dan peluang potensial yang perlu diperhitungkan untuk memastikan bahwa SMKI dapat mencapai hasil yang diharapkan, mencegah efek yang tidak diinginkan dan mencapai peningkatan berkelanjutan.

Ketika merencanakan bagaimana mencapai tujuan keamanan informasinya, organisasi harus menentukan:

- apa yang akan dilakukan;

- sumber daya apa yang akan dibutuhkan;

- siapa yang akan memimpin;

- saat tujuan tercapai;

- bagaimana hasil akan dinilai.

Selain itu, organisasi harus menyimpan data tentang tujuan keamanan informasi sebagai informasi terdokumentasi.

Keamanan

Organisasi harus menentukan dan menyediakan sumber daya yang diperlukan untuk mengembangkan, menerapkan, memelihara, dan terus meningkatkan SMKI, termasuk personel dan dokumentasi. Terkait personel, organisasi diharapkan merekrut personel keamanan informasi yang berkualifikasi dan kompeten. Kualifikasi karyawan harus dikonfirmasi dengan sertifikat, ijazah, dll. Dimungkinkan untuk menarik spesialis pihak ketiga berdasarkan kontrak, atau melatih karyawan Anda. Adapun dokumentasinya harus mencakup:

- informasi terdokumentasi yang dibutuhkan oleh Standar;

- informasi terdokumentasi yang ditentukan oleh organisasi akan diperlukan untuk memastikan efektivitas sistem manajemen keamanan informasi.

Informasi terdokumentasi yang diperlukan oleh SMKI dan Standar perlu dikontrol untuk memastikan bahwa:

- tersedia dan cocok untuk digunakan di mana dan kapan diperlukan, dan

- dilindungi dengan tepat (misalnya, dari kehilangan kerahasiaan, penyalahgunaan, atau kehilangan integritas).

Berfungsi

Bagian ini membahas fase kedua dari prinsip tata kelola PDCA - kebutuhan organisasi untuk mengelola proses guna memastikan kepatuhan dan untuk melakukan aktivitas yang diidentifikasi di bagian Perencanaan. Ini juga menyatakan bahwa organisasi harus melakukan penilaian risiko keamanan informasi pada interval yang direncanakan atau ketika perubahan signifikan diusulkan atau terjadi. Organisasi harus menyimpan hasil penilaian risiko keamanan informasi sebagai informasi terdokumentasi.

Evaluasi kinerja

Tahap ketiga adalah verifikasi. Organisasi harus mengevaluasi operasi dan efektivitas SMKI. Misalnya, harus melakukan audit internal untuk memperoleh informasi apakah

- apakah sistem manajemen keamanan informasi konsisten

- persyaratan organisasi sendiri untuk sistem manajemen keamanan informasinya;

- persyaratan Standar;

- bahwa sistem manajemen keamanan informasi diimplementasikan dan beroperasi secara efektif.

Sudah jelas bahwa ruang lingkup dan waktu audit harus direncanakan sebelumnya. Semua hasil harus didokumentasikan dan disimpan.

Perbaikan

Inti dari bagian ini adalah untuk menentukan tindakan ketika ketidaksesuaian terdeteksi. Organisasi perlu mengoreksi inkonsistensi, konsekuensi, dan menganalisis situasi agar tidak terjadi di masa mendatang. Semua ketidaksesuaian dan tindakan korektif harus didokumentasikan.

Ini menyimpulkan bagian utama dari Standar. Lampiran A memberikan persyaratan yang lebih spesifik yang harus dipenuhi oleh organisasi. Misalnya dalam hal kontrol akses, penggunaan perangkat seluler dan media.

Manfaat dari penerapan dan sertifikasi ISO 27001

- meningkatkan status organisasi dan, karenanya, kepercayaan para mitra;

- meningkatkan stabilitas organisasi;

- meningkatkan tingkat perlindungan terhadap ancaman keamanan informasi;

- memastikan tingkat kerahasiaan informasi yang diperlukan dari pihak yang berkepentingan;

- memperluas peluang bagi organisasi untuk berpartisipasi dalam kontrak besar.

Manfaat ekonomi adalah:

- konfirmasi independen oleh lembaga sertifikasi bahwa organisasi memiliki tingkat keamanan informasi yang tinggi yang dikendalikan oleh personel yang kompeten;

- bukti kepatuhan terhadap hukum dan peraturan yang berlaku (kepatuhan dengan sistem persyaratan wajib);

- mendemonstrasikan sistem manajemen tingkat tinggi tertentu untuk memastikan tingkat layanan yang tepat kepada pelanggan dan mitra organisasi;

- demonstrasi audit rutin sistem manajemen, evaluasi kinerja dan peningkatan berkelanjutan.

Sertifikasi

Sebuah organisasi dapat disertifikasi oleh lembaga terakreditasi sesuai dengan standar ini. Proses sertifikasi terdiri dari tiga tahap:

- Tahap 1 - studi auditor atas dokumen-dokumen utama SMKI untuk kepatuhan dengan persyaratan Standar - dapat dilakukan baik di wilayah organisasi dan dengan mentransfer dokumen-dokumen ini ke auditor eksternal;

- Tahap kedua - audit terperinci, termasuk pengujian tindakan yang diterapkan, dan penilaian efektivitasnya. Termasuk studi lengkap tentang dokumen yang disyaratkan oleh standar;

- Tahap ketiga - implementasi audit inspeksi untuk memastikan bahwa organisasi bersertifikasi memenuhi persyaratan yang disebutkan. Dilakukan secara berkala.

Hasil

Seperti yang Anda lihat, penggunaan standar ini di perusahaan akan memungkinkan untuk meningkatkan tingkat keamanan informasi secara kualitatif, yang mahal dalam realitas modern. Standar berisi banyak persyaratan, tetapi persyaratan terpenting adalah melakukan apa yang tertulis! Tanpa benar-benar menerapkan persyaratan standar, itu berubah menjadi satu set kertas kosong.

Shahalov Igor Yurievich

Tentang masalah integrasi sistem manajemen mutu dan keamanan informasi

Abstrak: Mempertimbangkan standar internasional ISO 27001 dan ISO 9001. Analisis persamaan dan perbedaan antara sistem manajemen mutu dan sistem manajemen keamanan informasi dilakukan. Kemungkinan integrasi sistem manajemen mutu dan sistem manajemen keamanan informasi ditampilkan. Tahapan utama pembangunan dan implementasi sistem manajemen keamanan informasi terintegrasi diberikan. Keuntungan dari pendekatan terintegrasi ditunjukkan.

Kata kunci: sistem manajemen keamanan informasi, sistem manajemen terintegrasi, SMKI, QMS, ISO 27001.

Natalia Olegovna

pengantar

Di dunia modern, dengan munculnya perangkat teknis yang umum dan nyaman, masalah perlindungan informasi menjadi sangat akut. Seiring dengan peluncuran produk berkualitas atau penyediaan layanan kepada perusahaan dan organisasi, penting untuk menjaga kerahasiaan informasi yang diperlukan dari pesaing agar tetap pada posisi yang menguntungkan di pasar. Dalam persaingan persaingan, berbagai tindakan yang bertujuan untuk memperoleh (memperoleh, memperoleh) informasi rahasia dengan berbagai cara tersebar luas, hingga spionase industri langsung dengan menggunakan technical intelligence modern.

Dengan demikian, organisasi yang mematuhi praktik terbaik dunia, yang berisi persyaratan, pedoman untuk penerapan sistem manajemen proses bisnis, menjadi pemimpin di pasar. Standar terbaik untuk mengembangkan, menerapkan, memantau dan meningkatkan sistem tersebut adalah dokumen dari Organisasi Internasional untuk Standardisasi (ISO). Perhatian khusus harus diberikan pada standar seri ISO 900x dan ISO 2700x, yang mengumpulkan praktik terbaik untuk penerapan sistem manajemen mutu (QMS) dan sistem manajemen keamanan informasi (ISMS).

Sistem manajemen mutu, yang diterapkan sesuai dengan persyaratan standar ISO 9001, telah lama dikenal sebagai atribut integral dari perusahaan yang berhasil menghasilkan produk berkualitas tinggi atau menyediakan layanan kelas tinggi. Saat ini, memiliki sertifikat kesesuaian merupakan solusi pemasaran yang efektif dan mekanisme untuk mengontrol proses produksi. Audit QMS adalah area bisnis yang berkembang.

Ketergantungan aktivitas sukses perusahaan pada sistem keamanan informasi perusahaan semakin meningkat setiap hari. Hal ini disebabkan adanya peningkatan volume data vital yang diproses di sistem informasi perusahaan. Sistem informasi menjadi lebih kompleks, dan jumlah kerentanan yang ditemukan di dalamnya juga meningkat. Audit ISMS memungkinkan penilaian status keamanan saat ini dari fungsi sistem informasi perusahaan,

menilai dan memprediksi risiko, mengelola dampaknya terhadap proses bisnis perusahaan.

Karena standar ISO 9001 telah lama mengambil posisi terdepan dalam jumlah sertifikat di dunia, dan standar ISO 27001 menunjukkan tren peningkatan sertifikasi sistem manajemen keamanan informasi, disarankan untuk mempertimbangkan kemungkinan interaksi dan integrasi SMM dan SMKI.

Integrasi standar

Pada pandangan pertama, manajemen kualitas dan keamanan informasi adalah area yang sangat berbeda. Namun, dalam praktiknya, mereka terkait erat dan membentuk satu kesatuan (Gambar 1). Kepuasan pelanggan, yang merupakan tujuan kualitas yang obyektif, setiap tahun semakin bergantung pada ketersediaan teknologi informasi dan keamanan data, untuk pemeliharaan yang digunakan standar ISO 27001. Di sisi lain, standar ISO 9001 sama persis dengan tujuan organisasi organisasi, membantu memastikan keamanan. Berkat pendekatan terintegrasi, ISO 27001 dapat diintegrasikan secara efektif ke dalam SMM yang ada atau diimplementasikan bersama dengan SMM.

sTI (ISO 27001) dan IT Service Management (ISO 20000) memiliki struktur dan pendekatan proses yang serupa. Ini menciptakan sinergi yang membuahkan hasil: dalam praktiknya, sistem manajemen terintegrasi untuk operasi yang sedang berjalan menghemat 20 hingga 30 persen dari total biaya pengoptimalan, pemeriksaan, dan revisi sistem.

Keamanan informasi dan standar manajemen kualitas bertujuan untuk perbaikan berkelanjutan sesuai dengan model Plan-Do-Check-Act (PDCA) yang dikenal sebagai Deming Cycle (lihat Gambar 2). Selain itu, strukturnya serupa, seperti yang ditunjukkan pada tabel korespondensi dalam Lampiran C ISO 27001. Kedua standar tersebut menentukan pendekatan proses, ruang lingkup, persyaratan sistem dan dokumentasi, serta tanggung jawab administratif. Dalam kedua kasus tersebut, struktur diakhiri dengan audit internal, tinjauan manajemen, dan peningkatan sistem. Dalam hal ini, kedua sistem berinteraksi. Misalnya, ISO 9001 mensyaratkan pengelolaan produk yang tidak sesuai. Selain itu, standar ISO 27001 memiliki persyaratan manajemen insiden untuk mengatasi kegagalan.

Angka: 1. Lingkup interaksi dan kesamaan SMM dan SMKI

Angka: 2. Siklus Deming

Lebih dari 27.200 organisasi dari berbagai industri di lebih dari 100 negara di dunia disertifikasi untuk kepatuhan dengan ISO 9001: 2008 untuk manajemen mutu. Bergantung pada pasar dan persyaratan hukum, banyak organisasi semakin dipaksa untuk berurusan dengan keamanan informasi. Dalam hal ini, integrasi sistem kendali menawarkan kemungkinan yang nyata. Pendekatan holistik juga menarik bagi perusahaan yang hingga saat ini belum menggunakan proses manajemen apa pun. Standar ISO untuk kualitas (ISO 9001), perlindungan lingkungan (ISO 14000), keamanan informasi

Perbedaan antara standar berguna dalam melengkapi satu sama lain, yang secara meyakinkan berkontribusi pada peningkatan kesuksesan bisnis. Misalnya, ISO 9001 mensyaratkan definisi tujuan perusahaan, fokus pelanggan dan keterukuran, sejauh mana tujuan dan sasaran terpenuhi. Ini adalah tiga isu yang tidak menjadi fokus ISO 27001. Pada gilirannya, standar ini memprioritaskan manajemen risiko untuk menjaga kelangsungan bisnis dan menawarkan bantuan rinci dalam mengimplementasikan SMKI. Dibandingkan

dengan ini, ISO 9001 lebih merupakan standar teoritis.

ISO 27001 - standar tidak hanya untuk IT

Banyak orang mengira bahwa ISO 27001 hanya untuk proses IT, padahal kenyataannya tidak. Poin mendasar dari penerapan standar ISO 27001 SM&B adalah definisi aset.

■ "lilltpHiimiir-J." IJilllF.lEL ^ OIU.IC.

r t ^ tsdkpinizh ts netvk ^ tnslshs tEp.tna.

»■ irreiiKinfundu« GcTMHiiociv

* KYADROMK:

■ JI! L "|" l "L\u003e 4_l] Jil" HIIL, k

Pola "D | KtttcCcU H".

"Jimii 14: ii | vju7JIIIM.

Angka: 3. Jenis aset

Aset dipahami sebagai segala sesuatu yang bernilai bagi perusahaan (Gambar 3). Artinya, aset dapat berupa: sumber daya manusia, infrastruktur, peralatan, peralatan, komunikasi, layanan, dan aset lainnya, termasuk layanan untuk penyediaan produk yang dibeli. Berdasarkan proses tersebut, perusahaan menentukan aset mana yang dimilikinya dan aset mana yang terlibat dalam proses kritis, dan mengevaluasi nilai aset. Dan hanya setelah itu penilaian risiko untuk semua aset berharga dibuat. Dengan demikian, SMKI tidak hanya ditujukan untuk informasi digital yang diproses dalam sistem otomatis. Misalnya, beberapa proses terpenting melibatkan

Latihan

rencana acara

2 Periksa H: saya cocok

dengan penyimpanan hard copy informasi, yang juga tercakup dalam ISO 27001. ISMS mencakup semua cara penyimpanan informasi penting di perusahaan Anda, dari cara melindungi email Anda hingga penyimpanan file pribadi karyawan di dalam gedung.

Oleh karena itu, ini adalah kesalahpahaman besar bahwa karena standar ditujukan untuk membangun sistem manajemen keamanan informasi, maka ini hanya dapat diterapkan pada data yang disimpan di komputer. Bahkan di era digital kita, banyak informasi masih tercermin di atas kertas, yang juga harus dilindungi dengan andal.

ISO 9001 tidak dapat memenuhi kebutuhan keamanan informasi perusahaan, karena berfokus secara sempit pada kualitas produk. Oleh karena itu, penerapan ISO 27001 di perusahaan sangat penting karena jika dilihat sekilas, seorang spesialis mungkin menganggap kedua standar tersebut sangat umum dan tidak memiliki kekhususan. Namun, ini bukan masalahnya: standar ISO 27001 menjelaskan hampir setiap langkah penerapan dan pengendalian fungsi ISMS (Gambar 4).

Tahapan utama membangun sistem manajemen keamanan informasi

Tahapan utama dalam membangun SMKI diilustrasikan pada Gambar 4. Mari kita pertimbangkan secara lebih rinci.

Tahap 1. Penyusunan rencana aksi. Pada tahap ini, spesialis mengumpulkan dokumen organisasi dan administrasi (ORD) dan bahan kerja lainnya,

3 Tipe normal II ORD

4 Analisis ii penilaian risiko 11B

Penerapan

5 RyazraOoghya dan<> Kompleks RaeryaOopv & 00 \\ * ieiitii:

rencana radiasi ■ -\u003e standar -\u003e kejadian -\u003e CfftpJOTHW *

acara Sen\u003e PB ORD Poenpzhenie

Pembentukan evaluasi 10 AiUtuin dari hasil INRsnEsS "IMB

Angka: 4. Tahapan membangun SMKI

mengenai pembangunan dan pengoperasian sistem informasi perusahaan, mekanisme dan sarana keamanan informasi yang direncanakan untuk digunakan. Selain itu, rencana aksi tahapan pekerjaan disusun, disepakati dan disetujui oleh manajemen perusahaan.

Tahap 2. Memeriksa kepatuhan terhadap ISO / IEC 27001: 2005. Mewawancarai dan menanyai manajer dan karyawan departemen. Analisis ISMS perusahaan untuk kepatuhan dengan persyaratan ISO / IEC 27001: 2005.

Tahap 3. Analisis peraturan dan dokumen organisasi dan administrasi berdasarkan struktur organisasi perusahaan. Berdasarkan hasilnya, ruang lingkup yang dilindungi (OA) ditentukan dan sketsa kebijakan keamanan informasi perusahaan dikembangkan.

Tahap 4. Analisis dan penilaian risiko keamanan informasi. Pengembangan metodologi untuk mengelola risiko perusahaan dan menganalisisnya. Analisis sumber daya informasi perusahaan, terutama LAN, untuk mengidentifikasi ancaman dan kerentanan aset ML yang dilindungi. Inventaris aset. Melakukan konsultasi untuk spesialis perusahaan dan menilai kepatuhan dengan tingkat keamanan aktual dan yang diperlukan. Perhitungan risiko, penentuan tingkat risiko saat ini dan yang dapat diterima untuk setiap aset tertentu. Peringkat risiko, pemilihan kompleks tindakan untuk menguranginya dan perhitungan efisiensi teoritis implementasi.

Tahap 5. Pengembangan dan implementasi rencana aksi SI. Pengembangan pernyataan tentang penerapan kontrol sesuai dengan ISO / IEC 27001: 2005. Pengembangan rencana akuntansi dan penghapusan risiko. Penyusunan laporan untuk pimpinan perusahaan.

Tahap 6. Pengembangan regulasi dan OSA. Pengembangan dan persetujuan kebijakan IB final dan ketentuan terkait (kebijakan pribadi). Pengembangan standar, prosedur dan instruksi untuk memastikan fungsi normal dan operasi SMKI perusahaan.

Tahap 7. Penerapan langkah-langkah komprehensif untuk mengurangi risiko IS dan penilaian efektivitasnya sesuai dengan rencana pemrosesan dan penghapusan risiko yang disetujui oleh manajemen.

Tahap 8. Pelatihan personel. Penyusunan rencana tindakan dan pelaksanaan program pelatihan dan peningkatan kompetensi bagi karyawan perusahaan dalam rangka menyampaikan prinsip keamanan informasi secara efektif kepada seluruh karyawan dan

pertama-tama, mereka yang bekerja di unit struktural yang menyediakan proses bisnis utama.

Tahap 9. Pembentukan pelaporan. Sistematisasi hasil survei dan pelaporan. Penyajian hasil kerja untuk manajer perusahaan. Persiapan dokumen untuk perizinan agar sesuai dengan ISO / IEC 27001: 2005 dan transfernya ke organisasi sertifikasi.

Tahap 10. Analisis dan evaluasi hasil penerapan SMKI berdasarkan metodologi yang mengevaluasi keandalan fungsi SMKI perusahaan. Pengembangan rekomendasi untuk meningkatkan sistem manajemen SI perusahaan.

Menganalisis setiap tahap implementasi ISMS, kami dapat mengatakan bahwa ISO 27001 memiliki struktur dan persyaratan yang jelas yang akan memungkinkan Anda untuk membangun sistem kerja di mana akan ada interaksi di semua level yang diperlukan. Tetapi kita tidak boleh lupa bahwa perbedaan utama antara ISMS dan QMS adalah bahwa sistem pertama difokuskan pada keamanan informasi.

Pentingnya keamanan informasi di dunia modern

Bisnis saat ini tidak mungkin ada tanpa teknologi informasi. Diketahui bahwa sekitar 70% dari total produk nasional dunia bergantung pada informasi yang disimpan dalam sistem informasi. Pengenalan komputer yang meluas tidak hanya menciptakan kemudahan yang terkenal, tetapi juga masalah, yang paling serius adalah masalah keamanan informasi.

Pemimpin bisnis perlu memahami pentingnya keamanan informasi, belajar memprediksi dan mengelola tren di bidang ini. Dalam hal ini mereka dapat dibantu dengan pengenalan SMKI, yang menurut strukturnya berpotensi untuk pengembangan, transparansi manajemen, fleksibilitas terhadap perubahan apa pun. Seiring dengan kontrol untuk komputer dan jaringan komputer, standar ISO 27001 memberikan perhatian besar pada pengembangan kebijakan keamanan, bekerja dengan personel (perekrutan, pelatihan, pemecatan dari pekerjaan), memastikan kelangsungan proses produksi, persyaratan peraturan, pada saat yang sama, masalah teknis tertentu dirinci dalam standar seri lainnya

ISO 27000. Banyak keuntungan yang didapat dari pengenalan ISIB ke dalam perusahaan, beberapa di antaranya ditunjukkan pada Gambar. lima.

Skala Glbkshl pODr\u003e h; b1 [h-th

Tolak ¡juvum

HiKiinimi n II11 \\ 11 H "G 1111 111 pudnT

Prtrtshal wyrdoctle

"Ji | m | sakit p. Ki u:

azhshchtnya # Tsn ^ st

Angka: 5. Manfaat penerapan sistem manajemen keamanan informasi

Manfaat ISO harus ditunjukkan

Demonstrasi kompetensi keselamatan. ISO 27001 adalah panduan praktis bagi organisasi untuk membantu merumuskan persyaratan keamanan untuk mencapai tingkat keamanan yang diperlukan dan memenuhi tujuan keamanan tertentu. Sangat penting bagi organisasi untuk menjadi kompeten dalam empat bidang manajemen keamanan, termasuk: mengidentifikasi dan menilai aset perusahaan, menilai risiko dan menentukan kriteria untuk menerima risiko, mengelola dan mengadopsi barang-barang ini, dan terus meningkatkan program keamanan organisasi secara keseluruhan.

Memastikan kepercayaan pelanggan. ISO 27001 memberikan bukti independen bahwa program tata kelola perusahaan didukung oleh praktik terbaik internasional. Sertifikasi ISO 27001 memberikan ketenangan pikiran kepada perusahaan yang ingin menunjukkan integritas kepada pelanggan, pemegang saham dan mitra potensial, dan yang terpenting, untuk menunjukkan bahwa perusahaan telah berhasil menerapkan sistem manajemen keamanan informasi yang kuat. Untuk banyak industri yang diatur dengan ketat seperti keuangan atau layanan Internet, pemilihan pemasok bisa

dibatasi untuk organisasi yang sudah bersertifikat ISO 27001.

Penggunaan sumber daya yang lebih efisien. Melalui penggunaan pendekatan proses, dimungkinkan untuk mengoptimalkan proses-proses yang terjadi di perusahaan. Yang memerlukan penurunan penggunaan sumber daya, misalnya, waktu.

Perbaikan terus-menerus. ISMS menggunakan model PCDA, yang memungkinkan Anda memeriksa status seluruh sistem secara teratur, menganalisis dan meningkatkan sistem manajemen

1. Citra, merek. Sertifikasi kepatuhan ISO 27001 membuka peluang luas bagi perusahaan: akses ke tingkat internasional, kemitraan baru, lebih banyak klien, kontrak baru, keberhasilan dalam tender. Kehadiran ISMS di suatu perusahaan merupakan salah satu indikator tingkat perkembangan yang tinggi.

2. Fleksibilitas ISMS. Terlepas dari perubahan proses, teknologi baru, dasar dari struktur SMKI tetap efektif. ISMS dengan mudah beradaptasi dengan inovasi dengan memodernisasi yang ada dan memperkenalkan tindakan pencegahan baru.

3. Skalabilitas penerapan standar. Karena ISO 27001 memerlukan pelingkupan, hanya sebagian dari proses yang dapat disertifikasi. Anda dapat mulai menerapkan ISMS di OA paling signifikan bagi perusahaan, dan baru kemudian berkembang.

4. Audit. Banyak perusahaan Rusia menganggap pekerjaan audit sebagai bencana. ISO 27001 menunjukkan pendekatan internasional untuk pengauditan: pertama-tama, minat perusahaan untuk benar-benar memenuhi standar, dan entah bagaimana tidak melakukan sertifikasi, hanya untuk pertunjukan.

5. Audit internal atau eksternal reguler memungkinkan koreksi pelanggaran, peningkatan SMKI, dan pengurangan risiko secara signifikan. Pertama-tama, perusahaan membutuhkannya untuk ketenangan pikirannya sendiri, bahwa segala sesuatunya teratur dan risiko kerugian diminimalkan. Dan sudah menjadi kepentingan sekunder - sertifikat kesesuaian, yang menegaskan untuk mitra atau pelanggan bahwa perusahaan ini dapat dipercaya.

6. Transparansi manajemen. Penggunaan standar ISO 27001 memberikan instruksi yang cukup jelas untuk membuat manajemen, dan

juga persyaratan dokumentasi yang harus ada di perusahaan. Masalah bagi banyak perusahaan adalah dokumen yang ada untuk departemen tertentu tidak dapat dibaca, karena seringkali tidak mungkin untuk mengetahui apa yang dimaksudkan untuk siapa karena kompleksitas sistem dokumentasi. Hierarki level dokumentasi, dari kebijakan keamanan informasi hingga deskripsi prosedur tertentu, membuat penggunaan aturan, regulasi yang ada, dan hal-hal lain jauh lebih mudah. Selain itu, pengenalan SM & B melibatkan pelatihan staf: mengadakan seminar, surat, menggantung poster peringatan, yang secara signifikan meningkatkan kesadaran akan keamanan informasi di antara karyawan biasa.

Sebagai kesimpulan, perlu dicatat bahwa dalam bisnis modern, ketidakmampuan sistem manajemen mutu dasar, dibangun sesuai dengan persyaratan standar ISO 9001, dan posisi perolehan sistem manajemen keamanan informasi sudah jelas.

Saat ini, pemimpin pasar adalah perusahaan yang memantau tidak hanya indikator kualitas produk dan layanan, tetapi juga tingkat kerahasiaan, integritas, dan ketersediaan informasi tentang mereka. Peramalan dan penilaian risiko juga merupakan faktor keberhasilan yang penting, yang membutuhkan pendekatan yang kompeten dan penggunaan praktik internasional terbaik. Implementasi dan sertifikasi bersama dari manajemen mutu dan sistem keamanan informasi akan membantu menyelesaikan berbagai tugas untuk industri atau perdagangan apa pun, yang pada gilirannya akan mengarah pada peningkatan kualitatif dalam tingkat layanan yang diberikan.

literatur

1. Dorofeev AV, Shahalov I. Yu. Dasar-dasar manajemen keamanan informasi organisasi modern // Informatika hukum. 2013. No. 3. S. 4-14.

2. Chashkin VN Manajemen keamanan informasi sebagai elemen dari sistem manajemen aktivitas teknologi dan informasi organisasi // Keamanan teknologi informasi. 2009. No. 1. S. 123-124.

3. Goryachev VV GOST Baru untuk QMS. Perbedaan utama dari GOST RV 15.002-2003 //

Metode manajemen mutu. 2013. No. 7. S. 18-23.

4. Dotsenko SP, Pshenetskiy SP Pendekatan untuk membangun model sistem manajemen keamanan informasi // Jaringan poltematik jurnal ilmiah elektronik dari Universitas Agraria Negeri Kuban. 2009. No. 53. S. 47-56.

5. Kamenev AV, Model EV Zavoritko dari sistem manajemen keamanan informasi di perusahaan (dalam organisasi) // Akal. Inovasi. Investasi. 2013. No. 1. S. 111-114.

6. Soloviev A. M. Basis normatif-metodis di bidang keamanan informasi // Ekonomi, statistika dan informatika. Buletin UMO. 2012. No. 1. S. 174-181.

7. Kozin IF, Livshits II Keamanan informasi. Integrasi standar internasional ke dalam sistem keamanan informasi Rusia // Informatisasi dan komunikasi. 2010. No. 1. S. 50-55.

8. Sertifikasi Kolodin VS sistem manajemen terintegrasi // Buletin Universitas Teknik Negeri Irkutsk. 2010. T. 41. No. 1. S. 44-48.

9. Merkushova NI, Naumenko Yu. A., Merkushova Yu. A. Sistem manajemen terintegrasi: prasyarat untuk kreasi di perusahaan Rusia // Ilmuwan muda.

2013. No. 12 (59). S. 327-331.

10. Voropaeva V. Ya., Shcherbov IL, Khaustova ED Manajemen keamanan informasi sistem informasi dan telekomunikasi berdasarkan model "P1ap-Do-Check-Act" // Naukov1 dari universitas teknik nasional Donetsk. Ser1ya: "Secara komputasi teknis dan otomatis". 2013. No. 2 (25). S. 104-110.

11. Dorofeev AV, Markov AS Manajemen keamanan informasi: konsep dasar // Masalah keamanan siber.

2014. No. 1 (2). S. 67-73.

12. Shper VL Tentang standar 18O / 1EC 27001 // Metode manajemen mutu. 2008. No. 3. S. 60-61.

13. Markov AS, Tsirlov VL Manajemen risiko - kekosongan normatif keamanan informasi // Sistem terbuka. DBMS. 2007. No. 8. S. 63-67.

14. Matveev V. A., Tsirlov V. L. Prospek negara dan pengembangan industri keamanan informasi Federasi Rusia

tions di 2014 // Masalah Keamanan Siber. 2013. No. 1 (1). S. 61-64.

15. Barabanov A. V. Standarisasi proses pengembangan alat perangkat lunak yang aman // Masalah keamanan cyber. 2013. No. 1 (1). S. 37-41.

16. Markov A.S., Tsirlov V.L. Pedoman keamanan siber dalam konteks

ISO 27032 // Masalah keamanan siber. 2014. No. 1 (2). S. 28-35. 17. Khramtsovskaya N. Apa yang perlu diketahui manajer tentang keamanan informasi // Kadrovik. 2009. No. 4. S. 061-072.