Sembunyikan lalu lintas di ponsel Anda dari komputer Anda. VPN: mengapa dan bagaimana menyembunyikan IP Anda dan mengenkripsi lalu lintas

Kami memahami dasar-dasar "anonimitas" dalam jaringan.

Artikel ini akan membantu Anda memutuskan apakah Anda memerlukan VPN secara khusus dan memilih penyedia, serta berbicara tentang jebakan teknologi ini dan alternatifnya.

Materi ini hanyalah cerita tentang VPN dengan gambaran umum penyedia, yang ditujukan untuk pengembangan umum dan penyelesaian masalah kecil sehari-hari. Dia tidak akan mengajari Anda cara mencapai anonimitas lengkap di jaringan dan privasi lalu lintas 100%.

Apa itu VPN?

Jaringan Pribadi Virtual(jaringan pribadi virtual) - jaringan perangkat yang dibuat di atas yang lain dan di dalamnya, berkat teknologi enkripsi, saluran aman untuk pertukaran data dibuat.

Server VPN mengelola akun pengguna di jaringan ini dan berfungsi sebagai titik masuk mereka ke Internet. Lalu lintas terenkripsi ditransmisikan melalui itu.

Di bawah ini kami akan berbicara tentang penyedia yang menyediakan akses ke server VPN di berbagai negara. Tapi pertama-tama, mari kita cari tahu mengapa ini perlu?

Manfaat Menggunakan VPN

1. Perubahan "alamat"

Dalam kasus apa orang Rusia yang taat hukum membutuhkan IP yang berbeda?

2. Perlindungan dari roh jahat kecil

Penyedia VPN tidak akan menyelamatkan Anda dari penganiayaan pemerintah, tetapi akan melindungi Anda dari:

- Administrator jaringan kantor, yang mengotori Anda atau hanya suka membaca surat orang lain;

- Anak-anak sekolah yang mendengarkan lalu lintas titik WiFi publik.

Kontra Menggunakan VPN

Kecepatan

Kecepatan akses Internet saat menggunakan penyedia VPN mungkin lebih rendah daripada tanpanya. Pertama-tama, ini menyangkut VPN gratis. Selain itu, ini bisa menjadi tidak stabil: tergantung pada waktu atau lokasi server yang dipilih.

Kesulitan teknis

Penyedia VPN mungkin mengalami pemadaman. Apalagi jika kecil dan sedikit diketahui.

Masalah paling umum: vpn terputus dan tidak memberi tahu siapa pun. Diperlukan jejak sehingga koneksi Anda diblokir jika terjadi masalah dengan server.

Jika tidak, bisa jadi seperti ini: Anda menulis komentar jahat di artikel teman satu flat Anda, dan VPN diam-diam dimatikan dan IP asli muncul di panel admin, Anda melewatkannya, dan tetangga memperhatikan dan sedang mempersiapkan rencana balas dendam.

Anonimitas imajiner

Informasi tentang lalu lintas Anda dibagikan dengan pihak ketiga. Penyedia VPN sering ditanya dalam wawancara, “Apakah Anda menyimpan log?” Mereka menjawab: "Tidak, tidak, tentu saja tidak!". Tapi tidak ada yang mempercayai mereka. Dan ada alasan untuk itu.

Perjanjian lisensi dari banyak penyedia VPN secara terbuka menyatakan bahwa pengguna tidak berhak melanggar hak cipta, menjalankan program peretas, mengirim spam, dan jika terjadi pelanggaran, akunnya diblokir tanpa pengembalian uang. Contoh: Ketentuan Layanan ExpressVPN. Oleh karena itu, tindakan pengguna dalam jaringan dikendalikan.

Dan beberapa penyedia VPN yang gesit, misalnya Astrill, memerlukan konfirmasi SMS untuk mengaktifkan akun (tidak berfungsi untuk nomor Rusia). Apakah Anda ingin menyembunyikan IP Anda dan mengenkripsi lalu lintas? Oke, tapi tinggalkan nomor untuk berjaga-jaga.

Dan kuesioner saat mendaftarkan akun terkadang tegang dengan pertanyaan yang tidak perlu. Misalnya, mengapa penyedia VPN memerlukan kode pos seseorang? Kirim parsel untuk Tahun Baru?

Identitas pengguna juga Mungkin diidentifikasi oleh kartu bank (atau melalui dompet sistem pembayaran yang digunakan untuk mengisi ulang kartu virtual). Beberapa penyedia VPN memikat pengguna dengan menerima cryptocurrency sebagai pembayaran. Ini merupakan nilai tambah untuk anonimitas.

Memilih Layanan VPN

Penyedia VPN - setidaknya selusin sepeser pun. Bagaimanapun, ini adalah bisnis yang menguntungkan dengan ambang masuk yang rendah. Jika Anda mengajukan pertanyaan seperti itu di forum, maka pemilik layanan akan berlari dan mengisi iklan mereka.

Untuk membantu Anda memilih, situs web bestvpn.com dibuat, tempat peringkat dan ulasan penyedia VPN diterbitkan.

Mari kita bahas secara singkat tentang layanan VPN terbaik (menurut bestvpn.com) yang memiliki aplikasi iOS.

ExpressVPN

96 kota di 78 negara. Jaminan uang kembali 30 hari jika terjadi gangguan layanan. Ada aplikasi untuk OS X, Windows, iOS dan Android. Anda dapat bekerja dengan 5 perangkat sekaligus.

Harga: dari $9,99 hingga $12,95 per bulan (tergantung periode pembayaran).

Akses Internet Pribadi

25 negara. Ada aplikasi untuk OS X, Windows, situs web proyek.

Harga: dari $2,50 hingga $6,95 per bulan (tergantung periode pembayaran).

IP Lenyap VPN

Lebih dari 60 negara. Ada klien VPN untuk iOS, Android, Windows, Mac, Ubuntu, Chromebook, dan router. Dimungkinkan untuk bekerja dengan beberapa perangkat sekaligus.

Untuk paranoid yang optimis

Taktik pemasaran yang sangat menarik. Mereka menyarankan menjalankan lalu lintas terenkripsi melalui bukan hanya satu, tetapi dua atau tiga server.

Pendapat saya tentang masalah ini adalah: jika VPN diperlukan hanya untuk menyembunyikan dari negara mana Anda berasal, maka ini tidak masuk akal. Dan jika memang ada sesuatu yang disembunyikan, apakah masuk akal untuk mentransfernya melalui tiga server asing sekaligus?

Alternatif

Server OpenVPN sendiri

Tor

Lalu lintas di jaringan Tor ditransmisikan melalui beberapa server independen di berbagai belahan dunia dalam bentuk terenkripsi. Ini menyulitkan untuk menentukan alamat IP asli pengguna. Namun kisah instruktif Ross Ulbricht (pemilik Jalur Sutra) mengingatkan kita bahwa badan intelijen Amerika mampu melakukan banyak hal.

Kelebihan:

- Gratis;

- Akses ke jaringan bawang ("darknet"). Ada sejumlah situs yang hanya tersedia dari Tor Browser. Ini adalah mesin pencari mereka (Gram), toko, perpustakaan, pertukaran cryptocurrency, sistem periklanan kontekstual, ensiklopedia Onion Wiki. Tetapi bagi orang Rusia yang taat hukum, tidak ada yang menarik di jaringan ini.

Minus:

- Kecepatan lambat.

Apa pendapat Roskomnadzor?

Karyawan departemen sangat tidak senang dengan fakta bahwa orang Rusia berjuang untuk anonimitas di jaringan. Baru-baru ini, juru bicara Roskomnadzor menyebut pengguna Tor sebagai "sampah sosial", dan agensi itu sendiri menganjurkan larangan penganoniman. Tetapi orang Rusia tidak mendengarkan pendapat seperti itu. Egor Minin (pendiri RuTracker) mengklaim bahwa setengah dari pengguna sumber dayanya dapat melewati pemblokiran.

Keamanan data saat bekerja di jaringan global saat ini tidak terbatas pada melindungi pengguna dari virus atau penipu. Faktanya, tindakan apa pun - melihat dan mengunduh konten, meninggalkan komentar, membuka halaman web, dll. - dapat digunakan untuk tujuan komersial atau oleh penyerang. Bagaimana cara menghindarinya dan memastikan tingkat anonimitas yang layak di Internet? CHIP menawarkan beberapa solusi untuk masalah tersebut.

Metode identifikasi

Metode utama untuk "menghitung" identitas pengguna di Web adalah dengan menentukan alamat IP-nya, yang memungkinkan Anda menghitung lokasi geografis seseorang dan bahkan mengetahui dengan tepat siapa dia. Metode ini digunakan secara aktif baik oleh lembaga penegak hukum melalui SORM (sistem sarana teknis yang harus dipasang atas permintaan FSB untuk memastikan fungsi kegiatan pencarian operasional, yang menurut undang-undang tentang komunikasi, setiap operator telekomunikasi beroperasi di Rusia), dan pihak berkepentingan lainnya melalui pencarian serupa dan sistem analitik untuk mengumpulkan informasi. Mungkin perlu sedikit waktu untuk menghitung pengguna berdasarkan IP. Alamat spesifik ada di kumpulan alamat yang dikeluarkan untuk operator tertentu, dan cukup bagi lembaga penegak hukum untuk membuat permintaan yang sesuai untuk mengungkapkan data pribadi pelanggan komunikasi. Jika IP ditetapkan secara dinamis, ini akan memakan waktu lebih lama. Dalam hal ini, penyedia akan mengungkapkan subnet yang menyertakan daftar alamat terbatas tertentu, yang pencacahannya akan memungkinkan, dengan beberapa upaya, untuk menghitung orang yang diperlukan.

Memahami di mana itu lebih mudah: semua IP dikaitkan dengan alamat MAC peralatan tempat pengguna bekerja - laptop, komputer, tablet, dan ponsel cerdas. Mereka, pada gilirannya, mendapatkan akses ke Jaringan dari peralatan telekomunikasi yang dipasang di tempat tertentu di peta (router distribusi, menara stasiun pangkalan, router Wi-Fi, dll.). Itulah mengapa pengumpulan alamat IP tanpa sepengetahuan pengguna telah berulang kali menyebabkan skandal privasi profil tinggi. Jadi, kartografer Google berhasil mengambil data dari jaringan nirkabel rumah dan dengan demikian membuat peta interaktif lokasi pengguna, dan Apple mengikuti pemilik perangkat iOS, mengumpulkan informasi geolokasi bahkan ketika GPS dimatikan di stasiun pangkalan operator telekomunikasi. Sekarang, informasi tentang aktivitas di Web dikumpulkan secara aktif oleh pemegang hak cipta yang memantau pengunduhan dan pertukaran konten media di Internet, lembaga penegak hukum, dan banyak layanan periklanan dan pemasaran yang membentuk "berkas" pada pengguna Internet untuk kemudian secara kompulsif menawarkan barang dan jasa kepada mereka.

Selain alamat IP, cookie juga membantu mengidentifikasi seseorang - file layanan yang menyimpan informasi tentang sesi pengguna dengan sumber daya web (OS, browser, resolusi layar, pengaturan regional, zona waktu, dll.), serta login dan kata sandi yang juga dapat mengarah pada jejak seseorang. Banyak situs web memasukkan cookie pelacakan khusus ke dalam sistem, yang memantau aktivitas pengunjung tidak hanya di sumber ini, tetapi juga di sumber lain. Bukan peran terakhir yang dimainkan oleh jejaring sosial, mengumpulkan berbagai informasi yang terus bertambah setiap saat tentang hampir setiap orang yang pernah terdaftar di dalamnya. Jika Anda tidak keluar dari akun jejaring sosial saat bekerja di Internet, kemungkinan besar riwayat situs penelusuran tetap ada dalam layanan, dan jika Anda juga secara aktif "menyukai" materi di berbagai sumber online, maka data ini disimpan di jejaring sosial bahkan setelah profil dihapus (jika, tentu saja, Anda dapat menghapusnya sama sekali).

Metode Satu: Mode Browser Pribadi

Dalam dua tahun terakhir, pengembang browser web terkemuka (Mozilla Firefox, Internet Explorer, Google Chrome, Opera) mulai melengkapi produk mereka dengan fungsi penyamaran khusus. Mode ini melibatkan peluncuran sesi pengguna, di mana tidak ada tautan ke situs yang dikunjungi muncul di riwayat pencarian dan di log kunjungan. Selain itu, browser akan secara otomatis menghapus semua cookie, file sementara, dan data yang dimasukkan dalam formulir pendaftaran setelah sesi berakhir (menutup semua jendela dan tab dalam mode penyamaran) - hanya bookmark yang dibuat dan file yang diunduh yang tersisa. Mode ini juga menonaktifkan ekstensi browser yang menggunakan data pribadi pengguna. Jika perlu, mereka harus diaktifkan secara manual di bagian pengaturan yang sesuai.

Setelah litigasi dengan layanan periklanan yang melacak aktivitas pengguna di Web menggunakan cookie untuk kemudian menawarkan barang dan layanan secara mengganggu, browser modern telah menerapkan mekanisme privasi lain yang terkait dengan larangan memantau aktivitas pengguna melalui header halaman web. Teknologi jangan lacak saat ini digunakan di Mozilla Firefox, Google Chrome, Internet Explorer, dan Safari. Di beberapa versi browser ini, ini disertakan secara default, sementara dalam kasus lain harus diaktifkan secara independen. Di perangkat seluler, mode privasi hanya diterapkan di Google Chrome versi beta publik yang baru dirilis untuk Android. Port dari browser lain tidak memiliki fitur ini.

Penganonim dan proxy

Metode lain yang efektif untuk memastikan privasi di Web adalah penggunaan alat anonimisasi dan bekerja dengan layanan Internet melalui server proxy. Ini memerlukan pengaturan komputer tertentu dan paling sering menyebabkan perlambatan kecepatan pertukaran data, menonaktifkan fungsi tertentu (misalnya, animasi Flash dan konten ActiveX tidak akan berfungsi) dan membatasi aktivitas pengguna (di browser tidak akan mungkin untuk membuka file untuk dilihat dan mengunduhnya melalui pengelola unduhan bawaan) karena masalah privasi. Selain itu, kemungkinan bekerja di bawah proxy tidak akan bertahan lama: alamat server ini diblokir secara aktif untuk mencegah pengiriman massal spam, serangan DDoS, intrusi tidak sah, dll.

Anda juga dapat "menganonimkan" dengan mengubah alamat IP - program semacam itu sangat populer beberapa tahun yang lalu, tetapi sekarang program tersebut kurang diminati karena alasan yang tercantum di atas. Dalam deskripsi mereka, pembuatnya menyatakan "menyembunyikan IP" - ini berarti mengubah dan mengarahkan ulang ke salah satu daftar proxy, yang kurang "terbuka" di Jaringan Global daripada yang lainnya. Cara yang lebih andal adalah dengan menggunakan klien khusus yang menawarkan untuk mengatur pertukaran lalu lintas P2P terdistribusi, di mana tidak mungkin untuk "menemukan tujuan". Solusi semacam itu lebih relevan saat ini, karena mereka tidak menggunakan daftar server tertentu, tetapi alamat IP lain dari pengguna Internet tertentu, yang, tentu saja, saling menggantikan dengan sangat cepat, mentransmisikan informasi yang terfragmentasi. Akan sangat sulit untuk menuduh mereka semua melakukan aktivitas ilegal (tetapi mungkin saja, karena telah ada preseden untuk menghitung pengguna BitTorrent menggunakan penganonim). Program semacam itu termasuk Tor, I2P, dan JAP.

Ada cara untuk mencegat dan menganalisis lalu lintas di jaringan publik. Mengetahui alamat mana di Internet yang Anda sambungkan, Anda setidaknya dapat mengetahui preferensi dan perilaku Anda. Obat terbaik untuk "memata-matai" lalu lintas Anda adalah Tor, jaringan server proxy terdesentralisasi. Program ini menyertakan penganonim untuk lalu lintas TCP/IP dan filter proksi konten halaman web, yang juga menyediakan anonimitas. Semua lalu lintas dienkripsi, dan tidak dapat dicegat di sisi penyedia, karena rute penerusan paket dibagi menjadi rantai hop antara node jaringan yang terus berubah (setiap sepuluh menit). Saat ini, Tor beroperasi pada sekitar 2.500 servernode terdistribusi, di mana koneksi terenkripsi "multi-lapisan" alternatif dibuat. Secara default, setiap paket data dalam jaringan melewati tiga node yang jauh secara geografis, dipilih secara acak, dienkripsi dengan tiga kunci keamanan. Pada setiap node, perlindungan yang sesuai dihapus sehingga program mengetahui ke arah mana fragmen data selanjutnya dikirim - seperti mengupas bawang atau kubis.

Secara singkat: Apa yang perlu Anda ketahui tentang TOR?

Tor membantu mencegah jejak rute data yang dikirimkan. Perangkat lunak membangun rantai koneksi terenkripsi.

Persiapan

Untuk mengatur Tor di komputer, lebih baik mengunduh rakitan anonymizer yang sudah jadi bersama dengan server proxy dan browser Aurora (versi garpu Firefox) dari situs web proyek torproject.org. Setelah menginstal aplikasi (sebaiknya pada flash drive), klien untuk server proxy dan browser akan dimulai, di mana semua parameter untuk anonimisasi sudah diaktifkan.

Selain itu

Layanan lainnya

JAP (anon.inf.tu-dresden.de) menyembunyikan identitas Anda dengan meneruskan lalu lintas melalui rantai server campuran hingga alamat Anda tidak dapat dilacak. Di jaringan peer-to-peer Netsukuku (netsukuku.freaknet.org), alih-alih DNS biasa untuk jaringan IP, ANDNA-nya sendiri telah dibuat, yang menjadikan setiap node sebagai router lalu lintas.

Anonimitas seluler

Untuk perangkat seluler berbasis Android, telah dibuat aplikasi yang menggunakan teknologi dan kode proyek Tor - Orbot. Ini adalah konsol Tor untuk menghubungkan program dan layanan untuk perangkat dengan akses root. Perangkat lain dapat bekerja dengan Tor melalui browser Orweb. Jaringan proxy juga mendukung messenger Gibberbot.

Jejak kaki di Web

Tentang rata-rata pengguna di Web saat ini, bahkan lebih banyak yang diketahui "di sisi lain layar" daripada yang dapat dia bayangkan. Di situs youhavedownloaded.com Anda dapat melihat alamat IP mana yang menyalin file torrent dan file dari hosting berbagi file (data dari DHT digunakan, di mana label komputer yang berpartisipasi dalam distribusi dan batas waktu disimpan). Namun, informasi ini tidak selalu mengarah ke pengguna akhir, karena sering kali alamat IP mengarah ke seluruh jaringan lokal. Di situs Anda dapat melihat statistik di alamat Anda sendiri.

Internet paralel

I2P adalah proyek untuk membuat jaringan terenkripsi, serupa artinya dengan peer-to-peer, tetapi independen dari alamat IP dan pengalamatan DNS (situs memiliki URL seperti sitename.i2p). Itu terdesentralisasi, seperti pelacak torrent biasa (kemiripannya ditingkatkan dengan sistem penamaan DHT), dan tidak memerlukan koneksi atau penyewaan peralatan server apa pun, dan lalu lintas itu sendiri, seperti di Tor, adalah transit dan dibagi antara semua pengunjung . Secara formal, semua pengguna perangkat lunak relai yang mendekripsi dan mengenkripsi lalu lintas masuk dan keluar di I2P dapat menggunakan komputer mereka sebagai server web dan membuka situs anonim di I2P dalam beberapa menit (ada server web mini dengan dukungan skrip CGI dan Perl ). Pada umumnya, jaringan menyerupai penerapan lelucon programmer tentang mengunduh program dari localhost - memang, semua data ditutup pada workstation tertentu yang masuk ke I2P, tetapi tidak dapat dihitung dari luar. Setelah menginstal perangkat lunak klien lintas platform, Anda dapat mengunjungi situs di I2P melalui browser web biasa. Untuk melakukan ini, Anda perlu mengatur alamat proxy 127.0.0.1:4444 di dalamnya. Anda juga dapat membuka situs-situs ini melalui sejumlah proxy publik. Yang paling terkenal dan stabil adalah awxcnx.de (tinyurl.com/8x9okb2).

Apa yang bisa ditemukan di 2P?

Jaringan I2P menghosting sebagian besar pelacak torrent, serta situs dengan basis data pribadi. Yang terakhir termasuk, misalnya, layanan Rusleaks, yang menerbitkan informasi tentang berbagai skandal Internet. Tentu saja, jaringan ini juga berisi sumber daya dengan konten "abu-abu" dan ilegal, termasuk berbagai perpustakaan elektronik, portal konten, dll. Anda dapat mengetahui daftar situs I2P di uha.i2p/EepsiteIndex dan perv.i2p.

Jelas bagi semua orang bahwa penyedia Anda mengetahui semua pergerakan Anda di Internet, sering kali ada cerita bahwa karyawan perusahaan memantau lalu lintas pelanggan. Bagaimana ini bisa terjadi, bisakah dihindari?

Bagaimana Anda sedang diawasi

Penyedia di Federasi Rusia diharuskan menganalisis lalu lintas pengguna untuk kepatuhan dengan undang-undang Rusia. Secara khusus, pasal 1.1 Undang-Undang Federal 7 Juli 2003 N 126-FZ (sebagaimana diubah pada 5 Desember 2017) “Tentang Komunikasi” berbunyi:

Operator komunikasi berkewajiban untuk menyediakan badan negara resmi yang terlibat dalam kegiatan pencarian operasional atau memastikan keamanan Federasi Rusia dengan informasi tentang pengguna layanan komunikasi dan tentang layanan komunikasi yang diberikan kepada mereka, serta informasi lain yang diperlukan untuk kinerja komunikasi. tugas yang diberikan kepada badan-badan ini, dalam kasus yang ditetapkan oleh undang-undang federal.

Penyedia itu sendiri, tentu saja, tidak menyimpan lalu lintas. Namun, ia melakukan pemrosesan dan klasifikasinya. Hasilnya ditulis ke file log.

Analisis informasi dasar dilakukan secara otomatis. Biasanya, lalu lintas pengguna yang dipilih dicerminkan di server SORM (sarana tindakan pencarian operasional), yang dikendalikan oleh Kementerian Dalam Negeri, FSB, dll., Dan analisis sudah dilakukan di sana.

Bagian integral dari sistem SORM-2 modern adalah buffer penyimpanan data siklik. Itu harus menyimpan lalu lintas yang melewati penyedia selama 12 jam terakhir. SORM-3 telah diperkenalkan sejak 2014. Perbedaan utamanya adalah penyimpanan tambahan, yang seharusnya berisi arsip tiga tahun dari semua tagihan dan semua log koneksi.

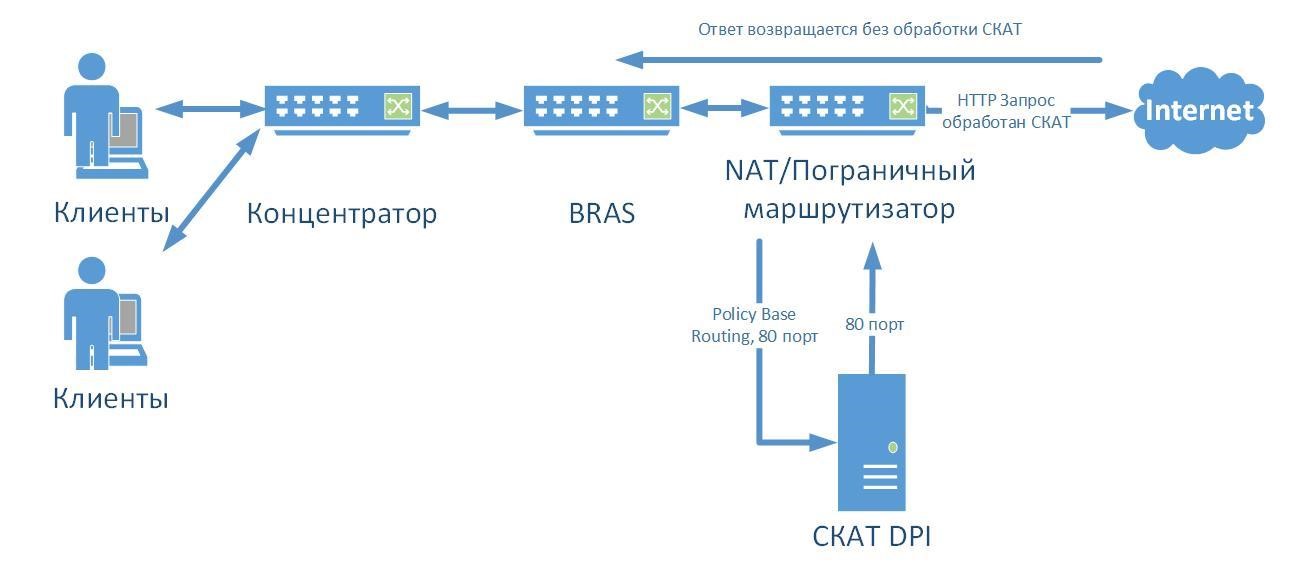

Cara membaca lalu lintas menggunakan DPI

Contoh sirkuit dari Pakar VAS

Contoh sirkuit dari Pakar VAS

DPI (Deep Packet Inspection) dapat digunakan sebagai bagian dari SORM atau secara terpisah. Ini adalah sistem (biasanya sistem perangkat keras dan perangkat lunak - perangkat keras dengan perangkat lunak khusus) yang beroperasi di semua level kecuali level pertama (fisik, bit) dari model jaringan OSI.

Dalam kasus paling sederhana, penyedia menggunakan DPI untuk mengontrol akses ke sumber daya (khususnya, ke halaman situs dari daftar "hitam" Roskomnadzor menurut Undang-Undang Federal No. 139 tentang amandemen undang-undang "Tentang perlindungan anak dari informasi berbahaya untuk kesehatan dan perkembangan mereka" atau torrents) . Tapi, secara umum, solusinya bisa diterapkan untuk membaca lalu lintas Anda.

Penentang DPI mengklaim bahwa hak privasi diabadikan dalam konstitusi, dan teknologi tersebut melanggar netralitas bersih. Namun hal ini tidak menghalangi penggunaan teknologi dalam praktiknya.

DPI dengan mudah mem-parsing konten yang dikirimkan melalui protokol HTTP, FTP yang tidak terenkripsi.

Beberapa sistem juga menggunakan heuristik, tanda tidak langsung yang membantu mengidentifikasi layanan. Ini adalah, misalnya, karakteristik lalu lintas temporal dan numerik, serta urutan byte khusus.

HTTPS lebih sulit. Namun, di level TLS, mulai dari versi 1.1, yang sering digunakan saat ini untuk enkripsi di HTTPS, nama domain situs ditransmisikan dalam teks yang jelas. Dengan demikian, penyedia akan dapat mengetahui domain mana yang Anda kunjungi. Tapi apa yang mereka lakukan di sana, dia tidak akan tahu tanpa kunci privat.

Bagaimanapun, penyedia tidak memeriksa semua orang

Ini terlalu mahal. Tapi secara teoritis mereka bisa memantau lalu lintas seseorang sesuai permintaan.

Apa yang dicatat oleh sistem (atau kawan mayor) biasanya diperiksa secara manual. Tetapi paling sering penyedia tidak memiliki SORM (terutama jika itu adalah penyedia kecil). Semuanya dicari dan ditemukan oleh karyawan biasa di database dengan log.

Bagaimana torrent dilacak

Klien torrent dan pelacak biasanya bertukar data menggunakan protokol HTTP. Ini adalah protokol terbuka, artinya, lihat di atas: melihat lalu lintas pengguna menggunakan serangan MITM, analisis, dekripsi, pemblokiran menggunakan DPI. Penyedia dapat memeriksa banyak data: saat pengunduhan dimulai atau diakhiri, saat distribusi dimulai, berapa banyak lalu lintas yang didistribusikan.

Sider lebih sulit ditemukan. Paling sering dalam kasus seperti itu, spesialis itu sendiri menjadi teman sebaya. Mengetahui alamat IP seeder, peer dapat mengirim pemberitahuan ke penyedia dengan nama distribusi, alamatnya, waktu mulai distribusi, alamat IP sebenarnya dari seeder, dll.

Sejauh ini aman di Rusia - semua undang-undang membatasi kemungkinan administrasi pelacak dan distributor konten bajakan lainnya, tetapi tidak untuk pengguna biasa. Namun, di beberapa negara Eropa, penggunaan torrent dikenakan denda yang besar. Jadi kalau mau ke luar negeri, jangan sampai ketahuan.

Apa yang terjadi ketika Anda mengunjungi situs tersebut

Penyedia melihat URL yang Anda buka jika mem-parsing konten paket yang Anda terima. Ini dapat dilakukan, misalnya, menggunakan serangan MITM (serangan "man-in-the-middle", man in the middle).

Dari isi paket, Anda bisa mendapatkan riwayat pencarian, menganalisis riwayat kueri, bahkan membaca korespondensi dan login dengan kata sandi. Kecuali, tentu saja, situs tersebut menggunakan koneksi HTTP yang tidak terenkripsi untuk otorisasi. Untungnya, ini menjadi semakin jarang.

Jika situs bekerja dengan HTTPS, penyedia hanya melihat alamat IP server dan nama domain, serta waktu koneksi ke sana dan jumlah lalu lintas. Sisa data dienkripsi dan tidak dapat didekripsi tanpa kunci privat.

Bagaimana dengan alamat MAC

Bagaimanapun, penyedia melihat alamat MAC Anda. Lebih tepatnya, alamat MAC perangkat yang terhubung ke jaringannya (dan ini mungkin bukan komputer, tetapi router, misalnya). Faktanya adalah bahwa otorisasi untuk banyak penyedia dilakukan dengan login, kata sandi, dan alamat MAC.

Tetapi alamat MAC di banyak router dapat diubah secara manual. Ya, dan di komputer, alamat MAC adaptor jaringan diatur secara manual. Jadi jika Anda melakukan ini sebelum otorisasi pertama (atau mengubahnya nanti dan meminta untuk mengikat ulang akun ke alamat MAC baru), penyedia tidak akan melihat alamat MAC yang sebenarnya.

Apa yang terjadi jika Anda mengaktifkan VPN

Jika Anda menggunakan VPN, penyedia melihat bahwa lalu lintas terenkripsi (dengan koefisien entropi tinggi) dikirim ke alamat IP tertentu. Selain itu, dia dapat mengetahui bahwa alamat IP dari rentang ini dijual untuk layanan VPN.

Ke mana lalu lintas dari layanan VPN pergi, penyedia tidak dapat melacak secara otomatis. Tetapi jika Anda membandingkan lalu lintas pelanggan dengan lalu lintas server mana pun berdasarkan cap waktu, Anda dapat melakukan pelacakan lebih lanjut. Itu hanya membutuhkan solusi teknis yang lebih kompleks dan mahal. Karena bosan, tidak ada yang pasti akan mengembangkan dan menggunakan hal seperti itu.

Kebetulan VPN "jatuh" secara tiba-tiba - ini dapat terjadi kapan saja dan di sistem operasi apa pun. Setelah VPN berhenti berfungsi, lalu lintas secara otomatis mulai terbuka, dan penyedia dapat menganalisisnya.

Penting bahwa meskipun analisis lalu lintas menunjukkan bahwa terlalu banyak paket terus-menerus menuju ke alamat IP yang berpotensi menjadi milik VPN, Anda tidak akan merusak apa pun. Tidak dilarang menggunakan VPN di Rusia - dilarang menyediakan layanan semacam itu untuk mem-bypass situs dari "daftar hitam" Roskomnadzor.

Apa yang terjadi saat Anda menyalakan Tor

Saat Anda terhubung melalui Tor, ISP juga melihat lalu lintas terenkripsi. Dan itu tidak akan dapat menguraikan apa yang Anda lakukan di Internet saat ini.

Tidak seperti VPN, di mana lalu lintas biasanya diarahkan ke server yang sama dalam jangka waktu yang lama, Tor secara otomatis mengubah alamat IP. Oleh karena itu, penyedia dapat menentukan bahwa Anda mungkin menggunakan Tor dari lalu lintas terenkripsi dan perubahan alamat yang sering terjadi, lalu merefleksikannya di log. Tetapi secara hukum, Anda juga tidak akan mendapatkan apa pun untuk itu.

Pada saat yang sama, seseorang dapat menggunakan alamat IP Anda di jaringan Tor hanya jika Anda mengonfigurasi Exit Node di pengaturan.

Bagaimana dengan mode penyamaran?

Mode ini tidak akan membantu menyembunyikan lalu lintas Anda dari ISP. Diperlukan untuk berpura-pura bahwa Anda tidak menggunakan browser.

Mode penyamaran tidak menyimpan cookie, data situs, atau riwayat penelusuran. Namun, tindakan Anda dilihat oleh penyedia, administrator sistem, dan situs web yang Anda kunjungi.

Tapi ada juga kabar baik.

Penyedia tahu banyak tentang Anda, jika bukan segalanya. Namun, anggaran perusahaan kecil tidak memungkinkan untuk membeli peralatan DPI, memasang SORM, atau menyiapkan sistem pemantauan yang efektif.

Jika Anda melakukan tindakan hukum di Internet secara terbuka, dan untuk tindakan yang melibatkan kerahasiaan, gunakan VPN, Tor, atau sarana anonimitas lainnya, kemungkinan "mengambil pensil" ke penyedia dan layanan khusus minimal. Tetapi hanya tindakan hukum 100% yang memberikan jaminan 100%.

Saat ini, semakin banyak batasan yang berbeda di Internet di seluruh dunia. Pemerintah prihatin tentang penggunaan OpenVPN dan kami harus mengatasinya dan menemukan cara untuk menghubungkan layanan seperti biasa. Tembok Api Besar China, misalnya, memblokir beberapa VPN, baik di dalam maupun di luar China.

Tentu saja, data yang melewati terowongan VPN tidak dapat dilihat. Namun, firewall canggih memanfaatkan teknik DPI untuk mendekripsi paket, bahkan yang dienkripsi dengan enkripsi SSL.

Ada berbagai cara untuk mengatasi masalah tersebut, tetapi kebanyakan melibatkan perubahan pengaturan server itu sendiri. Pada artikel ini, kami melihat berbagai metode yang tersedia untuk Anda. Jika Anda ingin menyembunyikan sinyal VPN dan tidak memiliki penerusan port 443, Anda perlu menghubungi penyedia VPN Anda dan melihat apakah mereka dapat memberi Anda solusi di bawah ini.

Meneruskan melalui port TCP 443

Ini adalah salah satu cara termudah. Anda tidak memerlukan penyiapan server yang rumit untuk meneruskan lalu lintas VPN di port 443.

Ingatlah bahwa VPN secara default menggunakan TCP port 80. Firewall biasanya memeriksa port 80 dan mencegah lalu lintas terenkripsi melewatinya. HTTPS mengalihkan data melalui port 443. Port ini juga digunakan oleh raksasa web seperti Twitter, Gmail, bank, dan sumber daya lain yang juga bekerja dengannya.

OpenVPN menggunakan enkripsi SSL, sama seperti HTTPS, dan cukup sulit dideteksi saat menggunakan port 443. Memblokirnya akan mencegah Anda menggunakan Internet, sehingga tidak cocok untuk sensor Internet.

Penerusan didukung oleh hampir setiap klien VPN, sehingga Anda dapat dengan mudah beralih ke port 443. Jika penyedia VPN Anda tidak menawarkan opsi ini di klien, Anda harus segera menghubungi mereka.

Sayangnya, OpenVPN tidak menggunakan metode SSL standar, jadi jika metode inspeksi paket mendalam digunakan, seperti yang terjadi di China, misalnya, lalu lintas terenkripsi dapat dikenali. Dalam hal ini, Anda memerlukan peralatan pelindung tambahan.

Obfsproxy

Server mengenkripsi data menggunakan obfuscation, mengaburkan kode, dan tidak mengizinkan Anda untuk menentukan penggunaan OpenVPN. Strategi ini digunakan oleh Tor untuk mem-bypass pemblokiran di China. Enkripsi tersedia untuk OpenVPN

Obfsproxy membutuhkan instalasi pada komputer klien dan server VPN. Tentu saja, ini tidak seaman metode tunneling, lalu lintas tidak dienkripsi, tetapi salurannya tidak terlalu padat. Ini bagus untuk pengguna di negara-negara seperti Suriah atau Ethiopia di mana terdapat masalah dengan akses internet. Obfsproxy cukup mudah diatur dan dipasang, yang merupakan nilai tambah yang pasti.

Tunneling SSL untuk OpenVPN

Socket Security Protocol (SSL) dapat digunakan sebagai pengganti yang efektif untuk OpenVPN. Banyak server proxy menggunakannya untuk mengamankan koneksi. Selain itu, protokol ini sepenuhnya menyembunyikan penggunaan VPN. Karena OpenVPN didasarkan pada enkripsi TLS atau SSL, protokol ini sangat berbeda dari saluran SSL standar dan tidak sulit dideteksi menggunakan penambangan paket. Untuk menghindarinya, Anda dapat menambahkan lapisan enkripsi tambahan, karena DPI tidak mengenali lapisan independen saluran SSL.

Kesimpulan

Tentu saja, tanpa analisis mendalam, OpenVPN tidak berbeda dengan lalu lintas SSL standar. Keamanan dapat ditingkatkan dengan meneruskan port 443. Namun, di negara seperti China atau Iran, ini tidak akan cukup. Pemerintah negara-negara tersebut telah mengembangkan serangkaian tindakan yang rumit untuk melacak lalu lintas Internet. Pastikan untuk mempertimbangkan faktor-faktor ini untuk menghindari masalah yang tidak perlu.